Hauptlinks

Suchen

Drei einfache Schutzmaßnahmen gegen Locky

Derzeit grassiert in besonderem Maße der Erpressungstrojaner "Locky", welcher nach einer Verschlüsselung der persönlichen Daten des Computernutzers Geld in Form von Bitcoins für deren Entschlüsselung verlangt. In der heutigen Zeit kann einen ein solcher Angriff hart treffen, viele Dokumente liegen nur noch elektronisch vor und in ihrer Gesamtheit sind die vorhandenen Datensammelungen sowieso unersetzbar. Neben dem allgemeinen Hinweis, immer Backups (auf einem externen Datenträger, der nicht ständig mitläuft!) anzulegen, sowie den üblichen Tipps wie aktuelle Windows- und Software-Updates zeitnah einzuspielen, gibt es allerdings auch für den konkreten Fall wirklich ziehende Schutzmaßnahmen, mit denen man speziell Locky aushebeln kann.

Dazu ist es notwendig, den exakten Verbreitungsweg zu kennen, welcher leider in der Presse zumeist nur unzureichend beschrieben wird. Auf YouTube gibt es ein Video des Infektionsvorgangs, hierbei kommt Locky mittels eines (per Mail verschickten) Office-Dokuments auf den Rechner, konkret durch die Makro-Funktionalität von MS Office. Einen zweiten Infektionsweg beschreiben Heise: Hierbei enthält die Mail eine angebliche Rechnung oder ein angebliches Fax, im Anhang befindet sich eine komprimierte Datei (.zip), deren Inhalt dann allerdings eine Javascript-Datei (.js) mit dem Trojaner ist. Beiden verseuchten Mail-Anhängen gleich ist der Punkt, daß in diesen dann nur ein sogenannter "Downloader" enthalten ist und noch nicht der fertige Trojaner – jener wird erst beim Starten des verseuchten Mail-Anhangs aus dem Internet nachgeladen.

Beide Verbreitungswegs setzen damit natürlich die tatkräftige Mithilfe des Computernutzers voraus – wenn jener diese verseuchten Mail-Anhänge nicht selber startet, passiert auch nichts. Doch ein echter Schutz hilft natürlich vor allem dann, wenn der Computernutzer auch mal eine Dummheit begeht. Erfahrenen Nutzern sei hiermit der Griff zu einer gut konfigurierbaren Firewall empfohlen, welche vor allem nicht manuell freigegebenen Datenverkehr generell sperren kann. Damit kann der Locky-Trojaner selbst beim Klick auf die verseuchten Mail-Anhänge nicht ausgeführt werden, denn jener Mail-Anhang bekommt dann schlicht keinen Internetzugriff (und kann den eigentlichen Trojaner nicht aufs System laden).

Für alle anderen Computernutzer eignen sich zwei konkret nützende und eine vorausschauende Schutzmaßnahmen gegen Locky. Jene eignen sich auch dazu, von Admins auf den Computern von "Nomalanwendern" eingesetzt zu werden, da hierbei den "Normalanwendern" keine fachspezifischen Kenntnisse abgefordert werden:

|

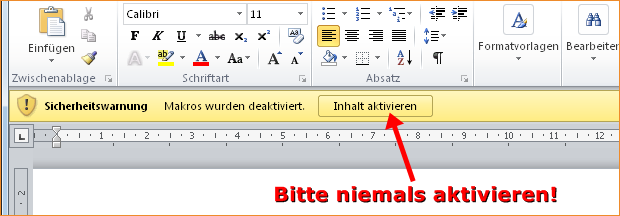

1. Makros in Office-Programmen deaktivieren

Hierbei sollte man einfach nur kontrollieren, ob die Standardeinstellung "Makros nur aus vertrauenswürdigen Quellen starten" auch wirklich aktiv ist. Die Einstellung ist leider bei jedem Office-Programm (MS Office, OpenOffice, LibreOffice) leicht woanders zu finden, eine Anleitung für MS Office 2007 findet sich bei Microsoft selber. Jener Anleitung ist auch zu entnehmen, das man diesen Check für jedes einzelne Office-Teilprogramm (Word, Excel, Outlook, Access, Publisher, Powerpoint, Visio) extra vornehmen muß – in diesem Punkt sind die alternativen Office-Suiten deutlich besser aufgestellt, da gibt es nur eine diesbezügliche Einstellung für alle Office-Teilprogramme. Generell gilt, daß in allen modernen Office-Suiten die default-Einstellung bereits sicher ist – es werden Makros also nicht automatisch ausgeführt. Man darf sich dann vor allem nicht dazu verführen lassen, eventuell vorhandene Makros dennoch manuell auszuführen: |

|

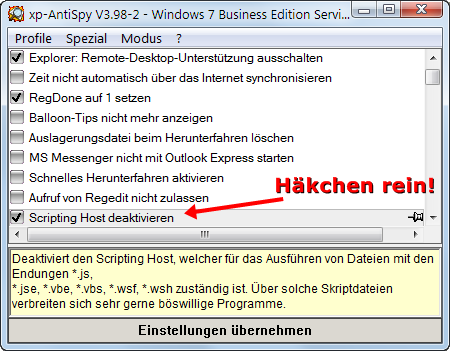

2. Windows Scripting Host deaktivieren

Mittels dieser einfachen Maßnahme wird die Ausführung einer Javascript-Datei (".js") verhindert – so wie sie teilweise als Mail-Anhang zur Locky-Verbreitung eingesetzt wird (PS: auch die Ausführung von Locky per Batch-Datei (.bat) wird hiermit verhindert, da jener Ausführungsweg ebenfalls den Windows Scripting Host bemüht). Die Deaktivierung des Windows Scripting Host hat für den Normalnutzer eigentlich keine bekannten Auswirkungen, nur die allerwenigstens Programme nutzen dessen Funktionalität. Für die Deaktivierung kann man den manuellen Weg gehen, leider sind die im Internet hierzu vorliegenden Anleitungen zu oft mehrdeutig oder aber für verschiedene Windows-Versionen nicht mehr zutreffend. Eine alles umfassende einfache Lösung liegt im Programm xp-Antispy, welches seine Funktionalität heutzutage auch unter Windows Vista/7/8/10 entfaltet. Nach dem Start als Administrator findet sich hierbei schon unter den ersten Einstellungen die Option "Scripting Host deaktivieren", welche man demzufolge aktivieren sollte ("Einstellungen übernehmen" nicht vergessen): |

|

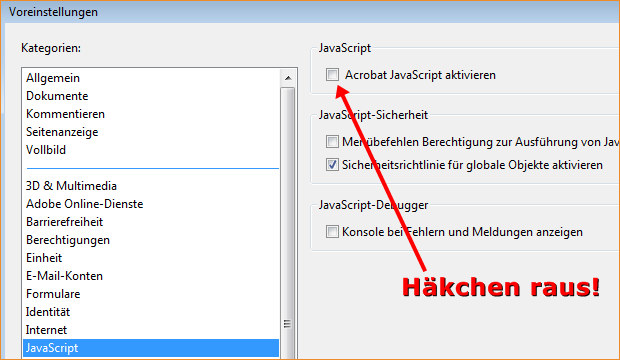

3. PDFs ohne Javascript

Derzeit noch kein Verbreitungsweg von Locky, aber prinzipiell denkbar und in die gleiche Schiene fallend ist der Verzicht von Javascript bei PDF-Dokumenten. Diese erweitere Funktionalität von PDFs ist arg selten und wird eigentlich nur im professionellen Umfeld angewandt, taucht also bei normalen Rechnungen und anderen gescannten Dokumenten niemals auf – kann also für Normalbürger folgenlos deaktiviert werden. Der bestmögliche Fall hierbei ist der glatte Verzicht auf Adobes Acrobat Reader zugunsten eines PDF-Programms, welches gar kein Javascript beherrscht – wir empfehlen schon aus Performancegründen gern SumatraPDF. Will man diesen Schritt nicht gehen, so wäre in Adobes Acrobat Reader (und allen Adobe-Alternativen mit gleicher Funktionalität) schlicht die Javascript-Funktionalität zu deaktivieren: |

Damit wäre man auf der halbwegs sicheren Seite gegenüber den aktuellen Verbreitungswegen von Locky – und natürlich auch anderen Erpressungstrojanern sowie anderer Schadsoftware, deren Verbreitungswege sich prinzipiell gleichen. Schade ist nur, daß in vielen der derzeit beliebten Office-Programmen keine Einstellung existiert, welche Makros gleich generell und vollständig ausschaltet (ausnahmesweise ist hier MS Office zu loben, wo die neueren Versionen über genau eine solche Option verfügen). Denn da die allerwenigstens Normalanwender diese Makro-Funktionalität letztlich nutzen, muß sie gewiß nicht aktiv sein – und müsste sogar noch nicht einmal vorhanden sein.

Keinen Schutz bieten diese Maßnahmen vor einer Infektion über den Browser beim Surfen – aber dies ist der schwierigere Weg für die Verbreiter von Schadsoftware, daher sind verseuchte Mail-Anhänge bei jenen immer noch so beliebt. Schutz beim Surfen bieten nur ständig aktuelle Betriebssystem- und Browser-Versionen – und dies leider auch nur "bestmöglich", nicht aber 100%ig. Hierbei können ScriptBlocker wie NoScript für Firefox eine große Hilfe sein, sind dann leider aber eher das Feld für erfahrene Anwender, welche diese mächtigen Programme auch sinnvoll konfigurieren können.

Nachtrag vom 8. September 2018

Die vorstehende Aussage, das diese Schutzmaßnahmen nicht gegen Attacken aus dem Browser heraus helfen, ist nicht in jedem Fall korrekt. Denn hier und da kann die Deaktivierung des "Windows Scripting Host" durchaus weiterhelfen gegenüber Web-basierten Attacken, welche am Ende ihre Malware mittels eines Skripts versuchen zu starten – wie dies beispielsweise beim Verschlüsselungstrojaner "Gandcrab" derart passiert. Hierbei werden diverse Sicherheitslücken unter Windows und im Adobe Flash-Player dazu genutzt, um im Browser ein vbs-Skript herunterzuladen und auf dem PC des Opfers auszuführen – welches dann erst die eigentliche Malware nachlädt. Sind Skripte mittels der Deaktivierung des "Windows Scripting Host" generell abgeschaltet, dann funktioniert dieser Angriffsweg auch nicht mehr. Ein vollständiger Browser-Schutz wird hiermit natürlich nicht erreicht, jener hilft nur bei einem solch einfachen Angriffsschema.