Hauptlinks

Suchen

News des 13. Oktober 2011

Gemäß der VR-Zone wird Intel die Prozessor-Übertaktungsmöglichkeiten mit zukünftigen Architektur-Generationen fortwährend verbessern und dann also mit der 2013er Haswell-Architektur wieder auf dem Stand von vor Sandy Bridge ankommen – wo die Busübertaktung problemlos möglich war und man nicht auf die K-Modelle zur Übertaktung per Multiplikator angewiesen ist. Die im Frühjahr 2012 antretende Ivy-Bridge-Architektur wird hierfür als Zwischenschritt erst einmal ähnliche Übertaktungsmöglichkeiten wie Sandy Bridge E mit sich bringen, Sandy Bridge E unterstützt seinerseits eine Bustakt-Übertaktung von fest +25% bzw. +67%. Ob Ivy Bridge exakt dieselben Übertaktoptionen benutzt oder ob Intel bei Ivy Bridge andere Möglichkeiten freischaltet, ist allerdings noch nicht ganz klar (es gab vor einiger Zeit mal das Gerücht zu maximal +33% Bustakt bei Ivy Bridge). Richtig schön wird es allerdings erst bei Haswell, da dort anscheinend eigene Taktgeber für alle möglichen Systemtaktraten verbaut sind und daher der CPU-Bustakt sowie andere Systemtaktraten komplett unabhängig und ohne Seiteneffekte verändert werden können.

| Multiplikator-Übertaktung | Bustakt-Übertaktung | |

|---|---|---|

| Sandy Bridge | nur bei K-Modellen, limitiert auf x57 | keine Möglichkeit zu CPU-Übertaktung, Speicher ist (bis DDR3/2133) übertaktbar, andere Taktraten nicht frei wählbar |

| Sandy Bridge E | durchgehend, limitiert auf x57 (beim Core i7-3820 limitiert auf x45) | fest +33% oder +67% mehr CPU-Bustakt, Speicher ist (bis DDR3/2133) übertaktbar, andere Taktraten nicht frei wählbar |

| Ivy Bridge | nur bei K-Modellen, limitiert auf x63 | feste Optionen wie bei Sandy Bridge E (genaue Ausführung noch unbekannt), Speicher ist (bis DDR3/2800) übertaktbar, andere Taktraten nicht frei wählbar |

| Haswell | unbekannt, aber vermutlich wie bei Ivy Bridge | angeblich freie Übertaktbarkeit der Taktraten von CPU, integriertem Grafikchip, PCI Express und DMI, Speicherübertaktung ist noch unklar |

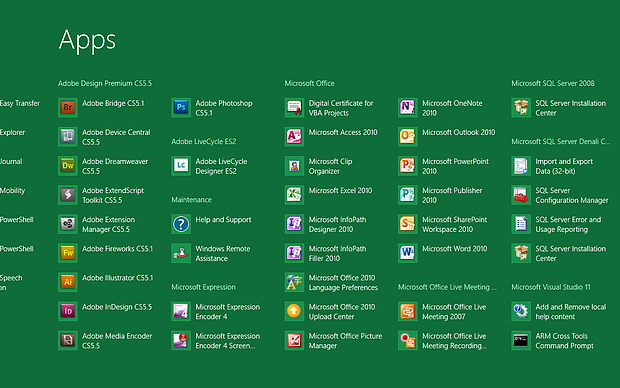

Microsoft hat im eigenen Windows-8-Blog auf die vielfältigen Eingebungen zur Windows-8-Oberfläche reagiert und einige deutliche Anpassungen des Windows-8-Startbildschirms vorgenommen, welche in die kommende Windows 8 Beta einfließen werden sollen. Jener Windows-8-Startbildschirm präsentiert sich nun deutlich besser auf die Anforderungen eines Desktop-Betriebssystems ausgerichtet und verfolgt ein wenig die an dieser Stelle schon geäußerte Idee, das frühere Startmenü einfach auf dem Desktop abzubilden. Dabei werden die Apps sogar gruppiert, was eine einfache Auffindbarkeit ermöglichen soll. Alle Anwender werden mit dieser neuen Darstellungsform aber sicherlich nicht glücklich sein, weil hierbei nunmehr der Startbildschirm mit Apps vollgepflastert wird, ähnlich einem Windows-XP/Vista/7-Desktop mit zu vielen Desktop-Symbolen. Cleverer wäre es nach wie vor, möglichst viele verschiedene Darstellungssetups anzubieten – auf daß der Anwender das für ihn passende auswählt und dann je nach Geschmack noch feintunen kann. Eine one-fit-for-all-Lösung mit nur nachgelagerten Einstellungsoptionen wird auf einem so breit genutztem Betriebssystem wie Windows immer einen erheblichen Teil der Anwender vor den Kopf stoßen.

Ein Microsoft-Sicherheitsreport beschäftigt sich mit dem, was Microsofts eigenes und bei Windows Update gewöhnlich beigelegtes MSRT-Schädlingsfindtool im Juni so alles an auswertbaren Daten gefunden hat. Interessant ist dabei, daß sich rund die Hälfte der Computeranwender mit Schadsoftware infizieren, indem sie die Malware höchstselbst starten – die diversen anderen Infizierungswege sind dagegen (einzeln) weit weniger bedeutend. Gegen die Sicherheitslücke "Benutzer" hilft natürlich auch die tollste Windows-Sicherheitsmaßnahme (UAC, Benutzerkontensteuerung) nicht mehr, womit weiterhin die Frage im Raum steht, ob die UAC wenigstens irgendwann einmal hilft – oder aber nicht nur einfach nur dazu da ist, die letztliche Schuld auf den Anwender zu übergeben (da dieser schließlich auf "ja" geklickt hat). Wichtige weitere Verbreitungswege sind dann noch der Autorun mittels USB bzw. Netzwerk, was sich beides recht einfach durch Deaktivierung der entsprechenden Funktionen unterbinden läßt. Das regelrechte Eindringen ins System ist dagegen eine der seltendsten Verbreitungswege von Schadsoftware – so daß man durchaus sagen kann, daß ein mit Bedacht geführtes Windows zwar niemals eine 100%ige Sicherheit bietet, aber die Wahrscheinlichkeit eines erfolgreichen Angriffs doch massiv reduziert ist.

Gemäß Heise Security haben viele Antiviren-Software Probleme bei der Erkennung des Bundestrojaners – oftmals reicht eine minimale Anpassung des Codes, um den Bundestrojaner vor dem Antiviren-Scanner unsichtbar zu machen. Erschwerend kommt hinzu, daß der Bundestrojaner nicht (wie andere Schädlings-Software) Massenware ist, sondern ganz im Gegenteil in aller Regel für jeden Einsatzfall entsprechend angepasst werden dürfte, die automatische Erkennung anhand vorliegender Signaturen also prinzipbedingt beim Bundestrojaner vakant ist. Auf die Heuristiken von Antiviren-Software sollte man sich zudem nicht verlassen, so daß nur die manuelle Erkennung wirklich sicher ist. Da der Bundestrojaner derzeit keine Stealth-Funktionen benutzt, um sich vor dem Betriebssystem zu verstecken, reicht es eigentlich aus, über die auf dem eigenen System autostartende Software umfassend informiert zu sein. Eine Firewall, welche den Datenverkehr zum Command- & Control-Server des Bundestrojaners erkennen sollte, ist hierbei genauso hilfreich.