Windows-Sicherheit: Rootkit-Erkennung

Hauptlinks

- Startseite

- News

- 7-Tage-News

- Linklisten der News

- Newsindex-Übersicht

- AMD RDNA3

- AMD RDNA4

- AMD RDNA5

- Intel Xe

- Intel Battlemage

- Intel Celestial

- nVidia Ada Lovelace

- nVidia Blackwell

- nVidia Rubin

- AMD Zen 4

- AMD Zen 5

- AMD Zen 6

- Intel Raptor Lake

- Intel Meteor Lake

- Intel Lunar Lake

- Intel Arrow Lake

- Intel Panther Lake

- Intel Nova Lake

- Artikel

- Downloads

Suchen

Windows-Sicherheit: Rootkit-Erkennung (2)

Für diese erfahreneren Nutzer stehen natürlich auch noch mächtigere Diagnosewerkzeuge zur Verfügung. Jene Programmen finden deutlich mehr kritische Punkte, wobei damit natürlich auch die Anzahl der Fehlalarme ansteigt. Zudem ist nicht jeder versteckter Registry-Eintrag ein Hinweis auf einen Rootkit oder Trojaner, oftmals gibt es absolut natürliche Erklärungen. Nachfolgende Programme sind also nur etwas für Nutzer, welche mit den durch die Programme ausgeworfenen Ergebnissen auch etwas anfangen können bzw. sich auf dem eigenen System bestens auskennen.

Anmerkung: Anscheinend läuft leider keines der drei nachfolgende Programme unter Windows Vista 64-Bit.

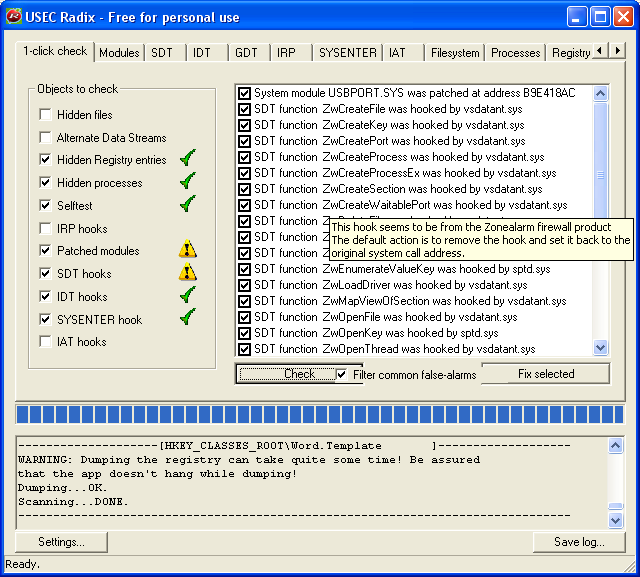

Das erste dieser Programme ist Radix von USEC, welches in einer Trial-Version zum persönlichen Gebrauch kostenlos erhältlich ist. Es verfügt über jede Menge an Optionen, aber auch einen sehr praktikablen 1-Click-Modus. Die (nachfolgend nicht benutzten) Optionen "Hidden files" und "Alternate Data Streams" führen im übrigen zu Komplettchecks der Festplatte auf eben diese Punkte, was durchaus einige Stunden dauern kann.

Wie zu sehen, wirft das Programm einige kritische Punkte auf – welche sich allerdings im konkreten Fall allesamt erklären lassen. So werden hier Funktionen der benutzten Firewall "ZoneAlarm" (vsdatant.sys) sowie der "Daemon Tools" (sptd.sys) erkannt, welche sich prinzipbedingt teilweise nicht unähnlich wie Schadsoftware verhalten. Um hier die "gute" von der "schlechten" Funktionalität zu unterscheiden, benötigt es schon einige Windows- und Systemkenntnisse.

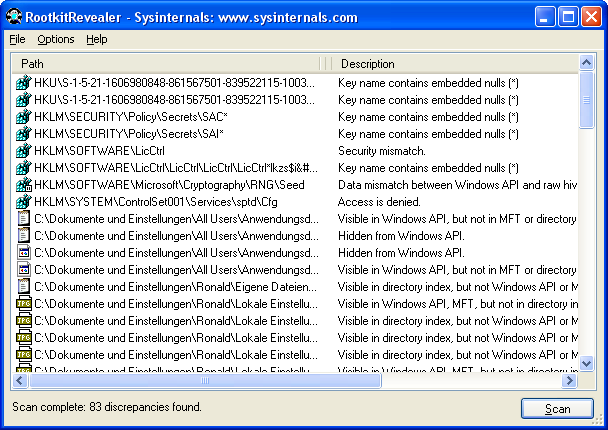

Ebenfalls sehr tiefgehend sind die Prüfungen durch den Rootkit Revealer aus der Sysinternals-Abteilung von Microsoft, von welcher das Programm kostenfrei zu beziehen ist. Da auch hier die Festplatte sehr intensiv geprüft wird, benötigt auch dieses Programm unter Umständen einige Stunden, ehe es zu einem Ergebnis kommt.

Auch hier ergeben sich ganz automatisch eine ganze Reihe an kritischen Punkten – welche dann erst wieder der manuellen Prüfung benötigen, ehe man von dem Vorhandensein von Schadsoftware ausgehen kann. Im vorliegenden Fall handelte es sich allesamt um vollkommen erklärbare Dinge – womit auch klar wird, daß allein die Anzahl der kritischen Punkte (83) kein Hinweis auf einen mitlaufenden Rootkit ist.

Wie so etwas aussieht, wird auf der Hersteller-Webseite anhand eines Beispiels gezeigt. Relevant sind dabei drei Dinge: Erstens Registry-Einträge, welche den automatischen Start eines Programms beim Windowsstart auslösen (die Registry-Einträge mit "Services" im Pfad), zweitens die diversen Dateien des Schädlings und drittens, daß diese beiden vorstehenden Punkte komplett versteckt vor der Windows-API sind. Trotzdem ist dies natürlich nur ein Beispiel, andere Rootkits können anders aussehen.

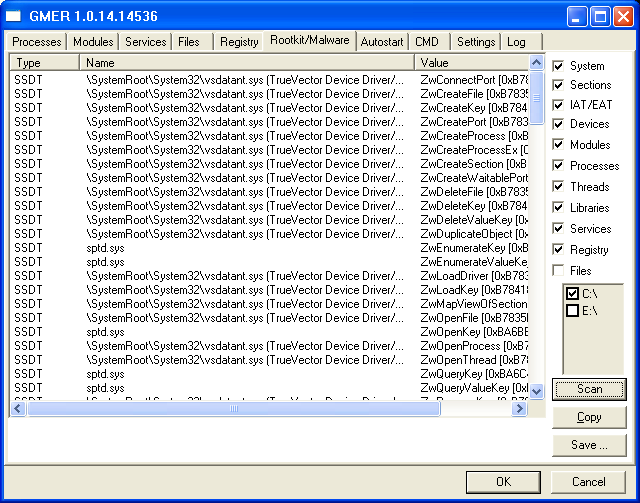

Und letztlich noch zu erwähnen wäre das Tool GMER, welches kostenfrei über die Webseite der Macher erhältlich ist. Neben sehr umfangreichen Detailoptionen bietet auch dieses Programm wiederum einen tiefgehenden und damit natürlich auch zeitintensiven Scan.

Ähnlich den beiden vorher vorgestellten Programmen ergeben sich auch hier eine Reihe an Klärungsfällen, welche dann nur mit den entsprechenden Kenntnissen bewältigbar sind. Dafür aber ist der Scan wie gesagt sehr gründlich, was eine gute Ausgangsbasis für weitere "Ermittlungen" darstellt.

Ganz allgemein stoßen diese Rootkit-suchenden Programme dann aber langsam an ihre Grenzen – bzw. an die Grenzen der Benutzer: Denn ohne tiefergehende Windows-Kenntnisse und das Wissen um (alle) autostartenden Programme auf dem eigenen System kommt man mit den Ergebnissen von Radix, Rootkit Revealer und GMER nicht viel weiter. Insofern sind für Benutzer mit geringen Windows-Kenntnissen weiterhin die drei zuerst genannten Programme BlackLight, RootAlyzer und Sophos Anti-Rootkit empfohlen. Diese kann man bedenkenlos für einen kurzen, aber schon recht effektiven Check einsetzen.