Hauptlinks

Suchen

UPnP-Bug schlägt ein: Dutzende Millionen Netzwerkgeräte betroffen

Das für das Tool "Metasploit" bekannte Sicherheitsunternehmen Rapid7 hat einen schweren Fehler im Netzwerkprotokoll "Universal Plug and Play" (UPnP) entdeckt, welcher erst gestern Abend final geschlossen wurde und vorher ein ganzes Jahrzehnt lang unentdeckt in einer für UPnP benutzten Software-Bibliothek schlummerte. UPnP wird zum einfachen automatischen Verbinden von Geräten wie Routern, Druckern, Netzwerk-Festplatten, Überwachungskamera und auch PCs verwendet und ist damit eine Standardfunktion in den allermeisten netzwerkfähigen Geräten – wenngleich UPnP für den üblichen Betrieb zumeist gar nicht benötigt wird.

Mittels der gefundenen Sicherheitslücken kann direkt aus dem Internet heraus ein Pufferüberlauf kreiiert werden, welcher zum Einschleusen von Code und damit letztlich zur Übernahme der entsprechenden Geräte dienen kann. Dies ist neben PCs üblicherweise besonders gefährlich bei Routern zum Internetzugang, da jene den Internetverkehr der angeschlossenen PCs managen – wer Kontrolle über den Router hat, kann ziemlich einfach in die angeschlossenen PCs einsteigen bzw. zumindest interessante Daten abgreifen bzw. andere unbemerkt verändern. Laut einer Hochrechnung von Rapid7 dürften allein 40 bis 50 Millionen Router von dieser Sicherheitslücke akkut betroffen sein.

Leider ist UPnP auf den meisten Netzwerkgeräten eine per default aktive Funktion – womit die eigentlichen Probleme anfangen. Denn während für PCs ein entsprechender Sicherheitspatch ziemlich einfach erstellt werden kann, sind Sicherheitspatches bei einer Vielzahl an netzwerkfähigen Gerätschaften eher unüblich und teilweise sogar unmöglich. Zudem läßt sich die UPnP-Funktionalität nicht in jedem netzwerkfähigen Gerät deaktivieren. Bei Windows kann man den UPnP-Host in der Diensteverwaltung (Systemsteuerung/Verwaltung/Dienste) deaktivieren, bei vielen modernen Routern gibt es eine ähnliche Funktion in deren Admin-Oberfläche.

Ältere Router könnten dagegen UPnP unausschaltbar benutzen, dies trifft genauso auch auf viele andere Netzwerkgerätschaften zu. Hier kann man dann nur auf Patches seitens der Gerätehersteller warten – was aber wohl nur bei neueren Geräten geschehen wird, viele ältere Geräte und auch bestimmte, eher Patch-fremde Gerätschaften werden keinen entsprechenden UPnP-Patch mehr erhalten. Bei diesen sollte man sich dann durchaus die Frage nach einem Ersatz dieser Geräte stellen – denn die Lücke ist derart markant, auf daß sie in Zukunft wohl intensiv ausgenutzt werden wird.

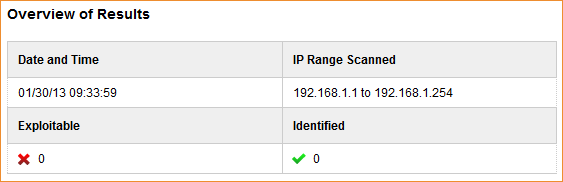

Für einen schnelle Check des eigenen Netzes bietet Rapid7 im übrigen mit "ScanNow UPnP" ein kleines Scan-Tool an, welches alle dem privaten Netzwerk zugeordneten IP-Adressen auf mittels UPnP verwundbare Geräte hin absucht. Das Tool verlangt zum Start nach einigen persönlichen Daten, prüft diese Angaben jedoch nicht wirklich (womit man auch Fantasie-Daten eingeben kann). Leider setzt das Tool Java voraus – was ein wenig ironisch ist, zum Prüfen einer Sicherheitslücke ein Programm zu benutzen, welches selber derzeit (und wiederholt) schwere Sicherheitsprobleme hat. Im Idealfall kommt dann bei "ScanNow UPnP" natürlich nichts heraus:

Diese kleine Selbstprüfung sollte man in jedem Fall vornehmen. Zudem wäre es zu empfehlen, UPnP in der Windows-Diensteverwaltung zu deaktivieren. Als letzte Maßnahme sollte man sich in seinen Router einloggen und dort nach einer "Universal Plug and Play" (UPnP) Funktionalität suchen und jene letztlich deaktivieren. Sofern man nicht gerade einen konkreten Anwendungszweck für UPnP hat, kann diese Funktion durchaus generell (und ohne echte Nachteile) deaktiviert bleiben.

Nachtrag vom 1. Februar 2013

Zum Fall der UPnP-Sicherheitslücke geben mehrere große deutsche Internet Service Provider eine gewisse Entwarnung – die von ihnen bereitgestellten Router seien (natürlich) nicht davon betroffen. Der beim Spiegel nachzuschlagende genaue Wortlaut mancher der ISP-Beschwichtigungen läßt allerdings vermuten, daß diese Entwarnung nicht wirklich vollumfänglich unter jeder Situation und mit jedem Altgerät gilt. Das einzige inhaltlich unzweifelhafte Statement kommt von FritzBox-Hersteller AVM, bei welchem die den Bug auslösende Programmbibliothek glücklicherweise noch nie im Einsatz war. Ansonsten wäre aber davor zu warnen, gerade den Beteuerungen der ISPs all zu viel Glauben zu schenken – diese mussten natürlich etwas zum UPnP-Bug sagen und dürften sich wie üblich die Rosinen herausgepickt haben.

Zudem ist zu leider erwarten, daß viele ISPs und Geräte-Hersteller sowieso keinen Überblick darüber haben, wie die Situation bei seit mehreren Jahren nicht mehr hergestellten Altgeräten aussieht – auf unkonkrete Hersteller/ISP-Beteuerungen sollte man nichts geben, sondern generell versuchen, UPnP in seinem eigenen Router zu deaktivieren. Die UPnP-Funktionalität kann innerhalb des eigenen Heim-Netzwerks (sofern vorhanden) sinnvoll sein, benötigt aber generell keinen Kontakt zum eigentlichen Internet. Alternativ zum schon genannten UPnP-Scantool "ScanNow UPnP" bietet Heise Security nun auch noch einen Onlinescan im Browser an, mittels welchem ein vom Internet aus erreichbarer UPnP-Dienst erkennbar ist.