- Startseite

- News

- 7-Tage-News

- Linklisten der News

- Newsindex-Übersicht

- AMD RDNA3

- AMD RDNA4

- AMD RDNA5

- Intel Xe

- Intel Battlemage

- Intel Celestial

- nVidia Ada Lovelace

- nVidia Blackwell

- nVidia Rubin

- AMD Zen 4

- AMD Zen 5

- AMD Zen 6

- Intel Raptor Lake

- Intel Meteor Lake

- Intel Lunar Lake

- Intel Arrow Lake

- Intel Panther Lake

- Intel Nova Lake

- Artikel

- Downloads

Hauptlinks

Suchen

10Intel wird Spectre-2-Fixes noch bis hinunter zum 45nm-basierten Core 2 liefern

Intel wird Spectre-2-Fixes noch bis hinunter zum 45nm-basierten Core 2 liefern

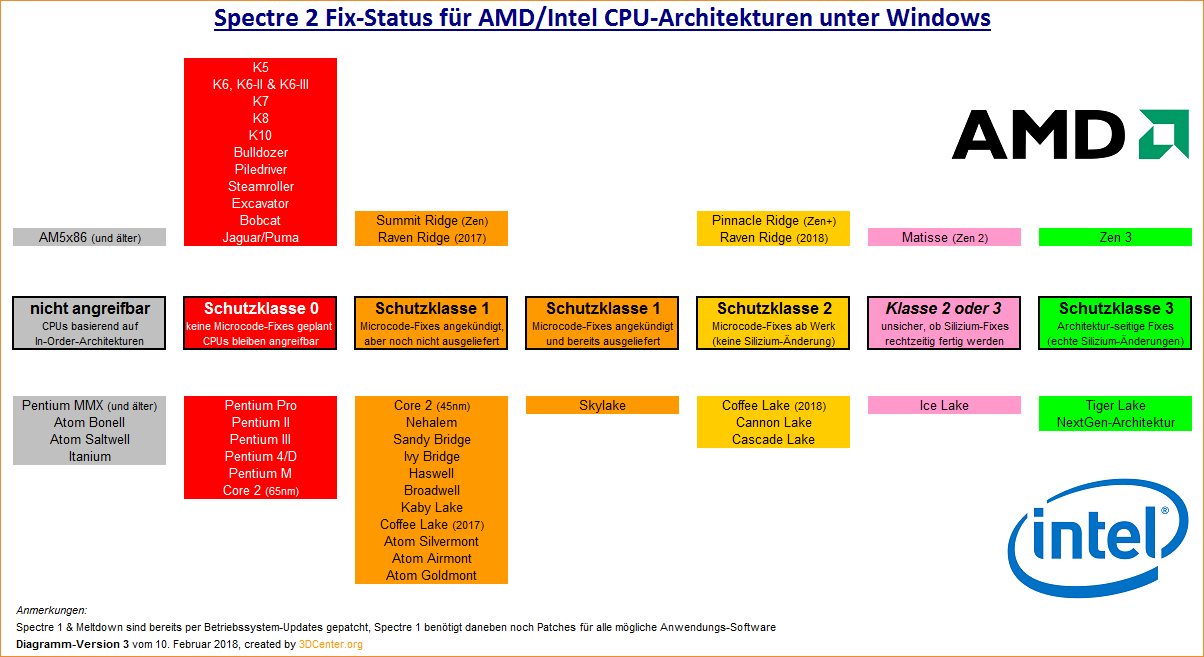

Seitens Heise berichtet man in zwei Meldungen über die Fortschritte bei der Bekämpfung der Meltdown & Spectre CPU-Sicherheitslücken. Mit der ersten Meldung weist man auf eine neue Intel-Dokumentation (PDF) hin, nach welcher Intel nun auch für weit zurückliegende Prozessoren bis hin zur Core-2-Architektur noch Spectre-2-betreffende Microcode-Updates plant und speziell für die Skylake-basierten Prozessoren sogar schon (erneut) freigegeben hat. Der Spectre-2-Schutz für die Core-2-basierten Prozessoren wird allerdings nur teilweise geboten werden: Die 65nm-basierten Core-2-Modelle bleiben außen vor (Prozessoren-Codenamen Conroe, Allendale, Merom & Kentsfield), es wird nur Microcode-Updates für die 45nm-basierten Core-2-Modelle geben (Prozessoren-Codenamen Penryn, Wolfdale und Yorkfield). Selbst dies ist allerdings ein erheblicher Fortschritt, sind schließlich in Office-PCs noch einige dieser Prozessoren (erfolgreich) im Einsatz. Dagegen muß man in der Tat ältere Intel-Architekturen nicht mehr wirklich bedenken, denn unterhalb des Core 2 steht dann schon der Pentium 4 – welcher sicherlich nur noch in Retro-Maschinen zum Einsatz kommt. Damit sieht das Bild zum Spectre 2 Fix-Status nunmehr durchaus freundlicher aus für Intel – und AMD darf sich durchaus aufgefordert fühlen, entsprechend nachzulegen.

Problematisch in beiden Fällen wird allerdings sein, das womöglich nur die wenigsten der (wirklichen) Alt-Geräte dann auch wirklich zu BIOS-Updates gelangen werden. Denn unter Windows muß der Geräte- oder Mainboard-Hersteller aus den von Intel rein intern zur Verfügung gestellten Microcode-Updates dann noch entsprechende BIOS-Updates schnitzen – und dies für jedes einzelne Gerät bzw. jedes einzelne Mainboards extra, unter Umständen sogar mit jeweils extra Evaluierung. Dies wird allerdings für eine Vielzahl an Alt-Geräten nicht passieren, bei selbigen ist der Herstellersupport einfach zu lange ausgelaufen, als daß sich deren Hersteller hiermit noch Arbeit machen würden. Am Ende wird es also reihenweise zu der Situation kommen, das Intel ein Microcode-Update für den entsprechenden Prozessor zur Verfügung gestellt hat, das konkrete Gerät aber mangels BIOS-Update dennoch nicht sicher gegenüber Spectre 2 (unter Windows) gemacht werden kann. Unter Linux gibt es da ein anderes System, wonach das Betriebssystem selber bei jedem Start das aktuelle Microcode-Update in die CPU einlädt – dies ist nicht so perfekt wie ein BIOS-Update (dabei verbleibt das Microcode-Update dauerhaft in der CPU), aber es verhindert diesen Bruch in der Update-Lieferkette wie bei Windows.

Wie weit die PC- und Mainboard-Hersteller in diesem besonderen Fall mit ihren BIOS-Updates gehen werden, läßt sich noch nicht abschätzen. Im Bereich der großen OEM- und KomplettPC-Hersteller dürfte es da die größten Schwierigkeiten geben – oder vielleicht auch positive Überraschungen, dies bliebe abzuwarten. Die größte Chance gibt es regelmäßig bei hochwertigen Retail-Mainboards, jene werden von ihren Herstellern oftmals auch noch viele Jahre nach dem Ende der Produktion (zumindest bei solch schwerwiegenden Sicherheitslücken) gepflegt. Eine Gewähr hierfür kann jedoch überhaupt nicht abgegeben werden – und leider dürfte sich erst in einigen Wochen zeigen, wie denn nun die grundsätzliche Update-Strategie der PC- und Mainboard-Hersteller in diesem (speziellen) Fall ist. Man kann darauf hoffen, das sich der eine oder andere Hersteller mit einem herausragenden Support hervortun will – und muß gleichzeitig befürchten, das viele Hersteller diese zusätzliche Arbeit ohne jeden Gewinn so gut wie möglich zu vermeiden versuchen.

Die andere Heise-Meldung bezieht sich rein auf Linux und die dort weitergehenden Anstrengungen seitens der Kernel-Entwickler, um Linux besser gegenüber Meltdown & Spectre abzusichern. Interessant ist der Punkt, das man zwar unter Linux gegenüber Spectre 2 weiterhin prinzipiell den besseren Retpoline-Ansatz verfolgt, welcher keine Microcode-Updates seitens der Prozessoren-Hersteller voraussetzt – dies jedoch in einigen Situationen dennoch nicht ausreichend ist und damit auch unter Linux wieder auf die Microcode-Updates und die dort gegenüber Spectre 2 eingeführten drei neuen CPU-Befehle zurückgegriffen wird. Somit kommt nun auch unter Linux diesen Microcode-Updates seitens AMD und Intel doch wieder größere Bedeutung bei – auch wenn bei Linux wie vorstehend ausgeführt der Weg des Microcode-Updates in die CPU wenigstens gesichert ist und das ganze nicht an der gütigen Mitarbeit der PC- und Mainboard-Hersteller hängt.

Gleichfalls läßt sich auch aus jener zweiten Heise-Meldung erkennen, das am Spectre-Schutz (für beide Spectre-Varianten) unter Linux immer noch tiefgehend gearbeitet wird, das derzeit erreichte Schutzlevel also keineswegs als final zu betrachten ist. Wie dies unter Windows aussieht, ist damit nicht exakt gesagt – aber es erscheint eher unwahrscheinlich, das dies unter Windows gänzlich anders sein soll und damit die Kuh (bis auf die fehlenden Microcode-Updates) bereits vom Eis sein sollte. Da gerade am Betriebssystem-Code immer noch nach neuen Angriffspunkten gegenüber Spectre gesucht wird, dürfte es auch schwierig sein, bereits jetzt finale Patches zur Verfügung stellen zu können – was indirekt auch andeutet, das auch die Konzeption von Hardware-Änderungen in zukünftigen CPU-Generationen eigentlich noch nicht finalisiert werden kann. Zumindest erscheint es schwer vorstellbar, das derzeit bereits fertiggestellte Chip-Designs schon vollkommen sicher vor Meltdown & Spectre sein sollen, während man aktuell immer noch an den Tiefen dieser beiden CPU-Sicherheitslücken forscht (und dabei auch ständig noch Neues entdeckt).

Verwandte News

- Intel bietet durchgängigen Schutz vor Spectre 2 nunmehr erst ab der Sandy-Bridge-Generation an

- Neuer Artikel: Wie geht es weiter im CPU-Geschäft nach Meltdown & Spectre?

- Sicherheitslücken "Meltdown" & "Spectre" in Intel-, AMD- und ARM-Prozessoren benannt

- Microsofts Update-Sperre bei Windows 7/8.1 auf neueren Prozessoren tritt in Kraft

- Microsoft verhindert automatische Windows-Updates für Kaby-Lake-Prozessoren unter Windows 7/8

- Eine aktualisierte Betrachtung der Spiele-Performance von Ryzen 2000 vs. Ryzen 1000 & Coffee Lake

- AMDs Threadripper II kommt im August, Intels Consumer-Achtkerner wohl erst im vierten Quartal

- Intel bestätigt Whiskey Lake und Cascade Lake für 2018, 10nm-Produkte kommen erst im Jahr 2019

- Intel bringt angeblich den Core i7-8086K "Anniversary Edition" als neues schnellstes Coffee-Lake-Modell

- AMD bringt Microcode-Fixes gegen Spectre 2 bis einschließlich der ersten Bulldozer-Prozessoren