TrueCrypt im Notebook-Einsatz

Hauptlinks

Suchen

Dismounten von TrueCrypt-Volumen & abschließende Hinweise

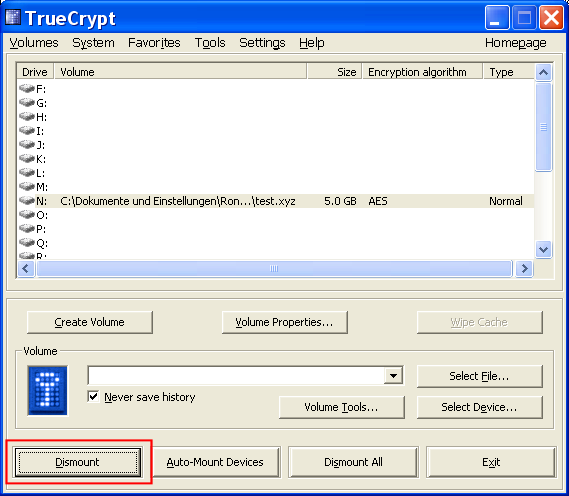

Aus der Windows-Taskleiste heraus kann TrueCrypt jederzeit wieder aktiviert werden – was aber nur für den Fall erforderlich ist, wenn das aktuelle TrueCrypt-Volume geschlossen werden oder ein anderes TrueCrypt-Volume aktiviert werden soll. Das Schließen eines aktiven TrueCrypt-Volumes erledigt man im übrigen mittels "Dismount" (alternativ "Dismount All" für alle derzeit laufenden TrueCryt-Volumen), danach wird dieses Laufwerk aus dem Windows-Dateisystem entfernt und kann nicht mehr von Windows oder anderen Programmen angesprochen werden.

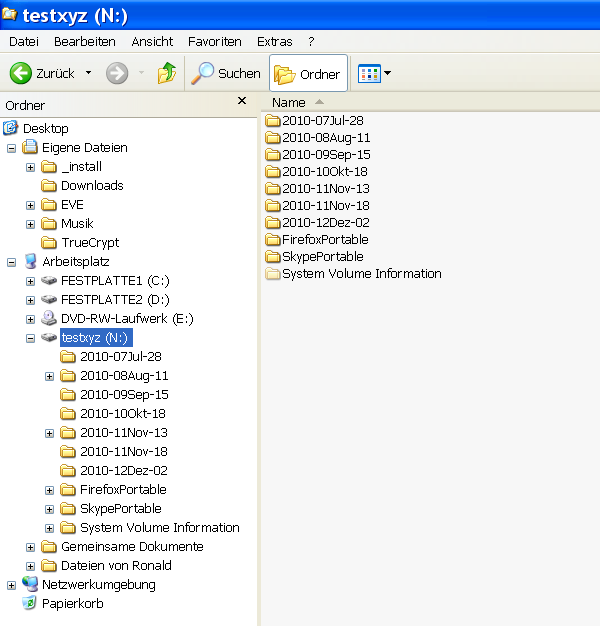

Sobald man dann das versteckte TrueCrypt-Volume gemounted hat, kann man anfangen, dieses mit Daten zu füllen. Für die Benutzung als Arbeitsoberfläche bieten sich dabei portable Programmversionen an, wie es sie für viele Programme gibt. Diese haben den Vorteil, daß sie keine Daten in die Windows-Registry schreiben und die Nutzerdaten auch am Standort des Programms lassen, diese also nicht in die üblicherweise von Windows dafür vorgesehenen Orte auf der (unverschlüsselten) C-Festplatte schreiben. Damit bleiben also auch in den Browser eingegebene Passwörter innerhalb des (verschlüsselten) TrueCrypt-Volumes.

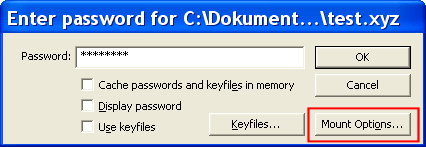

Ein wichtiger Hinweis für den Fall, daß man auf das normale TrueCrypt-Volume zugreifen will: Da das versteckte TrueCrypt-Volume in diesem normalen TrueCrypt-Volume mit drinliegt, dieser Zustand aber natürlich für Windows nicht erkennbar ist, besteht bei einem Zugriff auf das normale TrueCrypt-Volume immer das Risiko, unbeabsichtigt Daten im versteckten TrueCrypt-Volume zu überschreiben. Diesem Risiko kann man entgehen, indem man das normale TrueCrypt-Volume mit speziellen Optionen startet. Dazu klickt man auf die "Mount Options" im Passwort-Dialog für das normale TrueCrypt-Volume.

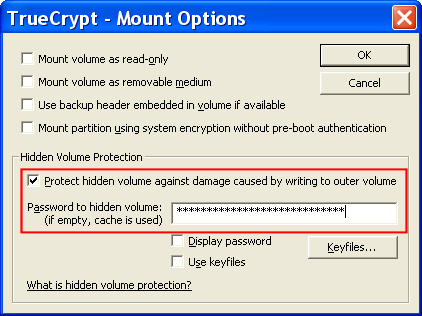

Im sich öffnenen Optionen-Fenster hat man dann zwei Möglichkeiten: Entweder man startet das gesamte Volume schreibgeschützt mittels der Option "Mount volume as read-only" – dies geht natürlich nur bei FAT32 als Dateisystem, NTFS läßt so etwas nicht zu. Gleichzeitig kann man dann aber auch wirklich keine neuen Daten in das normale TrueCrypt-Volume bringen. Besser ist die Option, direkt nur das versteckte TrueCrypt-Volume zu schützen, womit man die Option "Protect hidden volume against damage caused by writing to outer volume" auswählt und dann das Passwort für das versteckte TrueCrypt-Volume angibt.

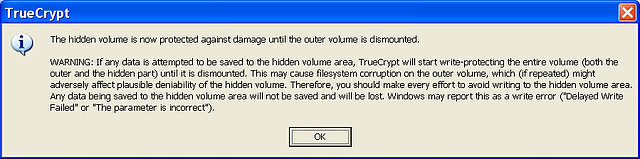

Jeder Schreibvorgang in das normale TrueCrypt-Volume, welcher unbewußt (Windows kann es schließlich nicht sehen) in den Bereich des versteckten TrueCrypt-Volume gehen würde, wird dann von TrueCrypt abgefangen und unterbunden. Dies kann durchaus mit einem Datenverlust im normalen TrueCrypt-Volume verbunden sein – sprich, kopiert man neue Daten in das normale TrueCrypt-Volume, können durchaus nicht alle Daten dort ankommen. Dies sagt dann auch der Warnhinweis seitens TrueCrypt aus, startet man mit diesen Mount-Optionen:

Dies ist für den Zweck dieses normalen TrueCrypt-Volumes im Sinne der Vortäuschung von wichtigen verschlüsselten Daten aber nicht wichtig, relevant ist hierbei allein der Schutz der Daten im versteckten TrueCrypt-Volume. Demzufolge sollte man das normale TrueCrypt-Volume auch immer nur unter Angabe dieser Mount-Optionen starten. Gleichfalls verbietet sich auch aber die Nutzung des versteckten TrueCrypt-Volume für Sicherheitskopien wichtiger Daten – denn letztlich könnte (bei unvorsichtiger Anwendung) eine unüberlegte Schreibaktion im normalen TrueCrypt-Volume das versteckte TrueCrypt-Volume unbrauchbar machen. Wenn es um die Verschlüsselung von Sicherheitskopien geht, sollte man immer mit normalen TrueCrypt-Volumen (ohne verstecktem TrueCrypt-Volume) mit dementsprechend starken Passwörtern operieren.

Für die hier gestellte Aufgabe eines sicheren Mobile-Geräts ist das System mit normalem und verstecktem TrueCrypt-Volumen allerdings ideal, weil es wie gesagt auch dann Sicherheit bietet, wenn man um das TrueCrypt-Passwort erpresst wird und weil auf mobilen Geräten in aller Regel nur eine zweckgebundene Arbeitsumgebung und nicht der komplette Datenbestand der letzten Jahre liegt. Hier kann man sich auf dem versteckten TrueCrypt-Volume eine kleine Arbeitsumgebung anlegen, wobei Programme, welche selber eifrig Daten auf die Festplatte schreiben (Browser und Skype) als portable Versionen direkt in dem versteckten TrueCrypt-Volume angelegt werden können, alle anderen benötigten Programme können auch ins reguläre Windows-System installiert werden.

Damit kann man laut unserer mehrmonatigen Erfahrung problemlos mobil arbeiten, der Performance-Nachteil durch die ständig aktive Verschlüsselung ist in der Praxis nicht spürbar (sofern nicht mit sehr großen Dateien operiert wird). Diverse 3DCenter-Newstage und auch teilweise mancher Artikel der letzten Zeit sind somit nicht auf dem regulären Desktop-Gerät des 3DCenter-Newsschreibers entstanden, sondern auf dem Notebook in irgendeinem Restaurant oder auch einmal am Strand – denn dies ist letztlich Sinn und Zweck der Sache, wenn man schon ein gutes 17-Zoll-Notebook sein eigen nennt. Und mittels der vorgestellten Organisation durch verschlüsselte TrueCrypt-Volumes ist nunmehr auch das Problem des Diebstahlschutzes auf den reinen Verlust der Hardware begrenzt, womit man die Welt viel entspannter sehen kann ...

Zu beachten wäre letztlich noch, daß das TrueCrypt-Passwort zur Laufzeit von TrueCrypt nicht wirklich sicher ist, da dieses Passwort im Arbeitsspeicher des PCs vorgehalten wird. Im Notfall muß also TrueCrypt umgehend geschlossen werden, dann verschwindet auch das Passwort aus dem Arbeitsspeicher. Im Diebstahlsfall ist dies zumeist kein Problem, denn kaum ein Dieb rennt mit aufgeklappten Notebook davon – und mit geschlossenem Notebook sollte sich Windows schließlich immer selber herunterfahren. Besser Abstand zu nehmen bei einer TrueCrypt-Installation ist allerdings vom Windows-Schlafmodus, da hierbei der Inhalt des Arbeitsspeichers (und damit das TrueCrypt-Passwort) auf die Festplatte geschrieben werden und somit angreifbar sind.

Mit diesem System werden wir weiterhin Praxiserfahrungen sammeln, bis dann irgendwann auch einmal die Verschiebung der kompletten Arbeitsoberfläche eines Desktop-Computers inklusive des kompletten Ordners "Eigene Dateien", welcher (sogar abzüglich Spielen, Filmen und Musik) durchaus 20 GB und mehr umfassen kann, in eine verschlüsselte Umgebung ansteht – so daß auch der Desktop-Computer keine persönlichen Daten mehr enthält, welche nicht per TrueCrypt geschützt wären.