Hauptlinks

Suchen

Trusted Computing reloaded: Intels Manageability Engine

Golem und Heise vermelden eine bisher unbekannte Funktion von Intels Sandy-Bridge-Prozessoren: Diese haben eine "Manageability Engine" an Bord, welche faktisch wie ein zweites, vom Benutzer abgeschottetes (virtuelles) Betriebssystem funktioniert. Dies ist nicht unähnlich den Fähigkeiten der vPro-Plattform von Intel – allerdings benötigt vPro ein komplett darauf abgestimmtes System aus Prozessor und Mainboard, während die "Manageability Engine" allein von der Sandy-Bridge-CPU ausgeht und Mainboard-seitig allein mittels eines passenden BIOS unterstützt werden muß (wahrscheinlich wird auch noch ein wenig Flash-Speicher benötigt, um Programme für diese "Manageability Engine" zu speichern). Prinzipiell ist also jeder Sandy-Bridge-Prozessor fähig, diese "Manageability Engine" zu starten – allerdings sieht es so aus, als ob Intel dieses Feature nicht bei allen Sandy-Bridge-Prozessoren freischaltet.

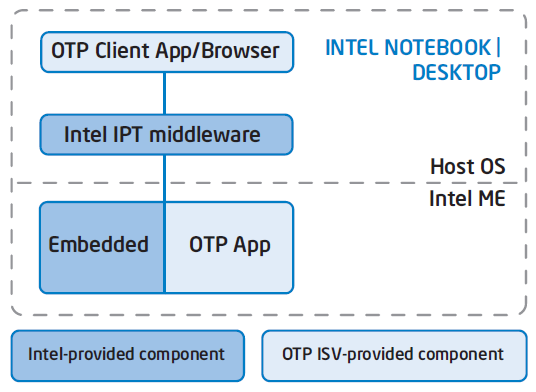

Für den Anfang ist die "Manageability Engine" seitens Intel zur sicheren Erzeugung von Einmal-Passwörtern gedacht, womit die Authentifizierung auf Webseiten sicherer gemacht werden soll als bisher (genannt "Identity Protection Technology"). Vorraussichtlich ist das System nutzvoll gegenüber gefälschten Webseiten, auf welchen sich der (per Phising angezogene) Computernutzer fälschlicherweise einloggen will – eine Sicherungsmaßnahme gegenüber Schädlingsbefall auf dem eigenen PC sind sichere Einmal-Passwörter dagegen nicht. Ob das Sicherheitsniveau damit in der Praxis merkbar steigt, wäre aber trotzdem abzuwarten – IT-Sicherheit bemißt sich nie an nur einer einzelnen Maßnahme.

Als problematisch sehen wir allerdings an, wie Intel die Sache technisch gelöst hat: Die "Manageability Engine" stellt wie gesagt wie ein zweites Betriebssystem dar, welches vom Benutzer abgeschottet ist und wo allein die Hersteller festlegen können, welcher Programmcode darin ausgeführt wird. Die Möglichkeit, damit Schindluder zu treiben, sind schon rein von der technischen Ansetzung her absolut gegeben – und letztlich entzieht man damit dem Benutzer die Endkontrolle über den eigenen Rechner. Gerade dies stößt sauer auf, weil Intel nach den letzten (fruchtlosen) Trusted-Computing-Versuchen versprochen hatte, zukünftig alle weiteren Versuche in Richtung "Trusted Computing" so aufzubauen, daß gerade die Rechnerkontrolle immer beim Endanwender bleibt. Der Begriff "Trusted Computing" taucht im übrigen im PDF zur "Identity Protection Technology" nirgendwo auf – Intel hat aus den Fehlern der Vergangenheit zumindest so weit "gelernt", als daß das Marketing nun besser ist.

Doch trotz daß man jetzt die eher nutzvoll klingende Technologie zur Erzeugung sicherer Einmal-Passwörter vorschiebt, ist das ganze letztlich nichts als ein kompletter Trusted-Computing-Ansatz – und selbst dieser Begriff ist natürlich schon irreführend, weil "vertrauenswürdig" ist da nicht viel daran, wenn auf dem eigenen PC ein vom Benutzer abgeschotteter Bereich Programme und Programmcode ausführen darf, über welche nur diverse, angeblich vertrauenswürdige Hersteller entscheiden können. Das Problem ist dabei weniger die einzelne Anwendung wie jetzt die "Identity Protection Technology", weil sich deren Wirkungsweise und Funktionsumfang überblicken läßt, sondern die grundsätzliche Möglichkeit der "Manageability Engine", abseits der Wünsche des PC-Benutzer zu agieren.

Rein technisch machbar ist damit die komplette Kontrolle des PCs durch Dritte (Remote-Zugriff) – und natürlich auch solche Sachen wie eine Online-Durchsuchung, dafür müsste man Intel (oder dem PC-Bauer oder dem Internet-Provider) einfach nur einen richterlichen Durchsuchungsbeschluß schicken. Und selbst Online-Kriminelle werden die Sache mit einem weinenden und einem lachenden Auge sehen: Die technische Hürde wird wohl sehr viel höher liegen – aber wenn sie einmal gefallen ist, kann man mittels der "Manageability Engine" agieren, ohne daß der Benutzer auch nur den Hauch einer Chance hat. Auf Rechnern mit einer (vom Staat oder Online-Kriminellen) befallenen "Manageability Engine" würde ja nicht einmal eine Formatierung der Festplatte etwas bringen, weil die "Manageability Engine" in der CPU selber steckt.

Nicht vergleichbar ist dies im übrigen mit dem vPro-System für den Business-Einsatz: Auch dort existiert zwar das GAU-Szenario, daß ein Schädling den abgeschotteten Teil des Systems übernimmt, allerdings wird vPro zumeist nur dort eingesetzt, wo Admins ständig über die Systeme wachen, wo also jeder Angriff über kurz oder lang bemerkt werden würde, und wo die Admins auch jederzeit Vollzugriff zum abgeschotteten Teil des Systems haben. Die "Manageability Engine" soll aber dem Normaluser aufs Auge gedrückt werden und ein Zugriff auf diese durch den Benutzer scheint generell nicht vorgesehen zu sein. Sicherlich ist das Restrisiko klein, daß auch noch die "Manageability Engine" gehackt wird – der Schaden danach ist aber um so größer, weil schon allein das Entdeckungsrisiko eines Hacks der "Manageability Engine" geradezu minimal ist. Im Endeffekt ist es so, als wolle man vPro ohne Admin-Kontrolle und ohne Admin-Zugang realieren – ein solches, rein auf die Unfehlbarkeit von Computern vertrauendes Angebot wäre im Business-Umfeld schlicht unabsetzbar.

Daneben widerspricht es natürlich ganz generell der Zielsetzung, daß der Anwender und Käufer immer die Kontrolle über seinen PC haben sollte, wenn man ein solches Feature installiert, welches scheinbar keine Möglichkeiten der Kontrolle durch den Benutzer vorsieht. Mag sein, daß Intel mit der Ansicht, daß Otto Aldikäufer mit einem Admin-Zugang zur "Manageability Engine" heillos überfordert wäre, nicht falsch liegt, aber dennoch sollte es immer möglich sein, daß ein fachkundiger Benutzer sich darüber informieren kann, was in der "Manageability Engine" vor sich geht, welche Programme darin wirken – verbunden natürlich mit einer Eingriffsmöglichkeit durch diesen fachkundigen Benutzer. Einfach nur im Mainboard-BIOS die Möglichkeit zu geben, die "Manageability Engine" komplett ein- oder auszuschalten (was derzeit noch nicht einmal eine bestätigte Option ist), ist hierbei keine Lösung.

Denn bei aller Kritik ob der Risiken und Konsequenzen dieser Technologien kann man natürlich auch hohe Nutzwerte erkennen. Die vorgenannte "Identity Protection Technology" zur Erzeugung sicherer Einmal-Passwörter zählt da dazu, genauso kann man die "Manageability Engine" aber auch zur Einbindung eines vom System abgeschotteten Virenscanners benutzen. Dies wäre dann ein Virenscanner, welcher durch Schädlingssoftware nicht angreifbar ist, weil dieser Virenscanner komplett außerhalb des Operationshorizonts von (allen) Schädlingsprogrammen läuft – eigentlich das Nonplusultra in der Antiviren-Technologie, wo Angriffe auf Antiviren-Programme inzwischen zum Alltag gehören (ein gutklassiges Schädlingsprogramm schaltet heutzutage, wenn es auf einen PC kommt, als allererstes den Virenscanner aus).

Gleichzeitig ermöglicht die "Manageability Engine" aber auch – und damit schließt sich der Kreis und das eigentliche Ziel von Intel wird erkennbar – ein sicheres DRM und damit die Möglichkeit für Intel, sich als Anbieter einer sicheren Abspiel-Plattform für Film-Streaming gegenüber Hollywood zu generieren. Dies ist bekannterweise schon lange der feuchte Traum von Intel, zum Jahresanfang wurde zudem eine solche Funktionalität in den Sandy-Bridge-Prozessoren schon einmal (ohne jede technische Hintergründe) angedeutet ("Intel Insider") – mittels der "Manageability Engine" wird es nun möglich. Denkbar ist beispielsweise ein System, wo sich ein Nutzer bei einer legalen Streaming-Webseite einen legalen Film-Stream anschaut – das Einmal-Passwort für den verschlüsselten Stream wird dabei von "Identity Protection Technology" zur Verfügung gestellt, und andere Programme innerhalb der "Manageability Engine" stellen dann sicher, daß der Stream nur in einem abgesicherten Speicherbereich läuft bzw. daß auf dem Betriebssystem keine Aufzeichnungssoftware agiert.

DRM mag als solches ein abschreckender Begriff sein, in der Praxis ist es aber so, daß Hollywood einer legalen Vermarktung seiner Inhalte über das Internet nur unter der Voraussetzung zustimmen wird, daß eine solche Technologie existiert und daß diese auch wirklich sicher ist. Gerade im Massenmarkt wird sich BitTorrent nun nie wirklich durchsetzen, es existiert also zweifelsfrei ein Bedarf an legalen Filmplattformen im Internet. An diesem Zukunftsgeschäft will Intel partizipieren und dies dürfte mittels dieser neuen Technologien womöglich sogar gelingen. Und letztlich ist ja absolut nichts dagegen einzuwenden, wenn es endlich einmal gelingt, legale Filmplattformen mit Hollywood-Content auf die Beine zu stellen – wirklich richtig kann das System BitTorrent nicht sein, dafür sind die Produktionskosten bei Filmen (im Gegensatz zu Musik) einfach zu hoch. Insofern ist es eher positiv zu sehen, daß sich in dieser Frage mal etwas bewegt, selbst wenn es dann wieder mit DRM verbunden sein wird.

Damit läßt sich in der Summe der Möglichkeiten sicherlich sagen, daß die Chancen der "Manageability Engine" sogar deren Risiken überwiegen – gesetzt den Fall, daß der Benutzer letztlich doch einen kontrollierenden Zugriff zur "Manageability Engine" bekommt. Daran entscheidet sich unserer Meinung nach das ganze Projekt: Mit einem Admin-Zugang zur "Manageability Engine" sind wir die ersten, welche diese propagandieren werden – nicht wegen der sicheren Einmal-Passwörter und auch nicht wegen des Hollywood-Kinoprogramms, sondern wegen der Möglichkeit, einen Virenscanner außerhalb des Systems und damit außerhalb der Reichweite von Schadprogrammen zu plazieren. Ohne einem Admin-Zugang zur "Manageability Engine" sehen wir eher die Risiken – weil letztlich die Kontrolle über den eigenen Rechner dann dem Benutzer entzogen wäre, was automatisch Begehrlichkeiten seitens Internet-Kriminellen und von Vater Staat wecken wird.

Zudem wäre Intel natürlich eine ungeheure Sorgfalt zu empfehlen bei allem, was mit der "Manageability Engine" zusammenhängt. Wer da Zugriff hat (Intel, Hersteller von Antiviren-Programmen, Webseiten-Anbieter, Streaming-Portale, Vater Staat, etc.), muß für den PC-Benutzer nachvollziehbar und regulierbar sein. Wie gesagt ist es keine Lösung, die "Manageability Engine" im Mainboard-BIOS nur ein- oder ausschaltbar zu machen, der PC-Benutzer sollte die volle Verfügungsgewalt darüber haben, welche Features er wünscht oder nicht wünscht: Virenscanner ein, "Identity Protection Technology" aus – alles muß diesbezüglich möglich sein. Dazu gehören desweiteren eine saubere Dokumentationen und vollständige Informationen gerade die Einbindung von Drittherstellern betreffend.

Mit der jetzigen Vorstellung der "Identity Protection Technology" ist Intel dagegen schon ins erste Fettnäpfchen getreten, weil man diese Vorstellung dahingehend deuten kann, daß damit "Trusted Computing" durch die Hintertür und ohne weitere Erwähnung eingeführt werden soll. Nun ist die ganze Angelegenheit derzeit noch stark am Anfang der Dinge, entsprechende Systeme sind noch nicht einmal auf dem Markt erhältlich. Erst am 11. März sollen OEMs erste entsprechende PCs präsentieren, die dann erst einmal die "Identity Protection Technology" unterstützen werden – ob damit mehr möglich sein wird, ist derzeit unklar. Auch ist unsicher, ob die "Manageability Engine" in jedem CPU-Modell der Sandy-Bridge-Klasse aktivierbar sein wird oder nicht.

Hier fehlen noch reichlich Informationen, welche Intel doch besser früher als später nachliefern sollte. Eine gute und vorrausschauende Informationspolitik ist nun einmal das A und O bei einer solch heiklen Technologie. Sich einfach auf das offenbar nutzvolle Feature der "Identity Protection Technology" zu konzentrieren, ist dabei keine Lösung – die Grundlage dessen ist wieder Trusted Computing und so muß das ganze auch thematisiert werden. Es ist Aufgabe von Intel, hier Nutzerbedenken auf dem Weg zu räumen – wenn man es nicht tut, kann man letztlich ähnlich baden gehen wie seinerzeit mit den Seriennummern beim Pentium III.

Nachtrag vom 4. März 2011

Laut Golem scheint Steam einer der ersten Dienste zu werden, welche die "Identity Protection Technology" (IPT) von Intel nutzen wird – als Demonstration hat Valve-Boss Gabe Newell sein eigenes Steam-Passwort bekanntgegeben und zum "Hacken" seines Accounts aufgefordert. So wie IPT bei Steam ausgeführt ist, bindet sich Steam per IPT an einen oder mehrere Rechner des Besitzers des Steam-Accounts, danach sind dann nur noch von diesen Rechnern aus Änderungen am Account selber machbar. Es ist natürlich möglich, sich auf anderen Rechnern mit diesen Accountdaten einzuloggen, so daß man auch weiterhin – für Steam wichtig – Steam auf einem beliebigen Rechner nutzen kann. Allerdings werden in einem solchen Fall Änderungen am Account selber erst nach Bestätigung von einem der mit Steam per Hardware verdongelten Rechner ausgeführt.

Das ganze hört sich gar nicht einmal so schlecht an, weil damit in der Tat nach einem Diebstahl der Accountdaten kein Problem auftaucht – maximal kann man den Account nutzen, aber eben nichts verändern. Steam ist dafür möglicherweise aber kein perfektes Beispiel – aber dort, wo etwas zu holen ist (Online-Banking, PayPal, Onlinespiele mit wertvollen Items), kann eine solche Technologie schon sehr nutzvoll sein. Allerdings bleiben bezüglich der Sicherheit dieser Techologie trotzdem noch Fragen offen: Ganz entscheidend ist hierbei wohl, wie Steam erkennt, daß der Rechner, der an Steam mittels IPT verdongelt werden soll, auch wirklich dem Account-Eigentümer gehört – ansonsten könnten Passwort-Diebe schließlich beliebig jeden Rechner mit Steam verdongeln. Hier wäre es besser gewesen, wenn Valve anstatt der plakativen Aufforderung zum Accounthack ein White Paper herausgegeben hätte, welches die exakte Funktionsweise erläutert.

Daneben ist es so, daß auch Intel langsam aber sicher in der Pflicht steht, mehr zu seinen zugrundeliegenden Technologien "Identity Protection Technology" (IPT) und "Manageability Engine" zu sagen – schon allein deswegen, weil in den Kommentaren und Forenpostings zu diesen Meldungen die User deutlich den DRM-Geruch wittern, auch wenn die verschiedenen Nachrichtenmagazine selber dieser Frage bislang tapfer aus dem Weg gegangen sind. Wenn die "Manageability Engine" in der Tat so kurz vor der Tür steht, ist es sicherlich Zeit für ausreichende technische Erläuterungen und auch mal einer Praxisdemonstration dieser Technologien. Zudem wäre uns die Frage sehr wichtig, welche Nutzerkontollmöglichkeiten gegenüber der "Manageability Engine" und der darin laufenden Anwendungen wie eben IPT gegeben sind. Intel sollte sich den Bedenken gegenüber einer solchen Nutzerkontrolltechnologie demzufolge schnellstmöglich offensiv stellen.

Dabei wurde schon dargelegt, daß eine solche Technologie durchaus sehr nutzvoll sein kann, daß obige Steam-Beispiel bestätigt dies dann nochmals. Allerdings funktioniert das ganze auch nur, wenn der Nutzer weiterhin die Endkontrolle über seinen Rechner und die darüber laufenden Daten hat. Konkret muß der Nutzer festlegen können, welche Anwendungen in der "Manageability Engine" laufen und welchen Webdienste hierauf Zugriff haben – mit natürlich auch der Möglichkeit, diese Einstellungen jederzeit erneut verändern zu können. Daß sich an der "Manageability Engine" – welche faktisch ein zweites, vom Rechnernutzer unabhängiges Betriebssystem darstellt – Firmen und Webdienste frei zu schaffen machen können oder aber nach einer einmaligen Einwilligung sich dauerhaft alle Rechte herausnehmen können, darf einfach nicht sein. Es ist weiterhin der Rechner des Benutzers, dies gilt es zu beachten und durch technische Schranken gegenüber den Firmen und Webdiensten auch praktisch zu würdigen.

Denn letztlich wird das Endes des Liedes sein – wenn Intel diese Technologien durchsetzen kann – daß der Nutzer faktisch zu diesen gezwungen wird, will man Steam, Facebook, Paypal, Amazon, eBay & Co. nutzen. Die großen Webdienste haben viel Ärger und Arbeit mit Accountdiebstahl und begrüßen natürlich jede Möglichkeit, diesen Fluch einzudämmen – letztlich aus rein ökonomischen Motiven. Sofern eines Tages Rechner mit Intels "Identity Protection Technology" (IPT) nur weit genug verbreitet sind, ist es vorstellbar, daß Land für Land (USA und Deutschland früher, China viel später) die Möglichkeit eliminiert wird, die großen Webdienste ohne IPT zu nutzen. Nicht umsonst hat Valve-Vizepräsident Doug Lombardi andere Hersteller (sprich AMD) dazu aufgefordert, gleiches oder ähnliches wie IPT anzubieten – langfristig gesehen soll IPT kein interessantes Zusatzfeature, sondern eben absolute Pflicht werden. Um so mehr stehen Nutzer und Nachrichtenmagazine jetzt in der Pflicht, dafür zu sorgen, daß die Nutzerinteressen hierbei gewahrt bleiben.

Nachtrag vom 6. November 2011

Gemäß Fudzilla will Intel seine "Identity Protection Technology" (IPT) nun anscheinend vorantreiben und spricht hierzu mit Amazon und Google, nachdem auf der Dienste-Seite schon eBay und Paypal mit an Bord sind und angeblich diverse PC-Linien von HP, Lenovo, Sony und anderen Herstellern IPT bereits unterstützen. Leider hat sich an der Informationslage seit unserem entsprechendem Artikel vom Februar nicht viel geändert, so daß in vielen Fällen nur gut geraten werden kann, anstatt das exakte Informationen direkt von Intel vorliegen. So ist zwar ziemlich klar, daß IPT als Teil der "Manageability Engine" Bestandteil aller Sandy-Bridge-Prozessoren ist, diese Funktion aber anscheinend noch gesondert vom PC-Bauer oder Mainboard-Hersteller freigeschaltet bzw. unterstützt werden muß – weswegen IPT derzeit auch eben nur bei einigen PC-Linien verfügbar ist.

Wenn Intel allerdings die großen Internet-Dienste ins Boot holen will, dann dürfte diese selektive Unterstützung schon mit der nächsten CPU-Generation vorbei sein und Ivy Bridge wohl von Haus aus mit aktivem IPT daherkommen. Welche potentiellen Probleme dies verursachen kann, hatten wir schon dargelegt – dabei kann IPT genauso auch sehr nutzvoll sein, dies ist alles eine Frage der konkreten Ausführung und des Punktes, wer letztlich die Kontrolle über alles hat. Derzeit will Intel IPT erst einmal nur zum sicheren, Hardware-gebundenen Einloggen in Internetdienste benutzen – sprich, als zusätzlicher Schutz gegenüber Passwort-Klau merken sich eBay, Paypal, etc., mit welchem (IPT-kompatiblen) Rechner der Nutzer auf den Dienst zugegriffen hat.

Dies ist allerdings nur eine weitere Sicherheitsstufe und kein endgültiger Schutz, denn weiterhin kann man natürlich auch über andere Rechner auf seinen eBay-Account und sein Paypal-Konto zugreifen, dann einfach garniert mit weiteren "Sicherheitsabfragen". So lange diese dann die Qualität wie "Mädchenname der Mutter" haben, was heutzutage nun wirklich nicht mehr schwer herauszufinden ist, beschränkt sich der Sicherheitsgewinn auf Phising-Attacken (ausversehen das Passwort auf einer gefälschten Webseite eingegeben), gegen eine Trojaner-Attacke hilft das aber nicht (wenn der Trojaner ein Passwort erkennt, kann er auch die anderen erkennen). Für Anwender, die verantwortungsvoll mit Passwörtern und Sicherheitsabfragen umgehen können, kann das ganze dennoch ein Sicherheitsgewinn sein – aber es ist halt nur ein Baustein beim Thema PC-Sicherheit und keine alleinseligmachende Lösung.

Translate

3DCenter unterstützen

Neueste Blogeinträge

Neue Forenbeiträge

- [Sammelthread] Huawei & Honor Smartphones Erfahrungen, Hardware, Software, Updates

- NVIDIA GeForce Game Ready-Treiber 595.79

- Samsung Galaxy S23 - Hyperlapse/Zeitraffer - 300x-Nachtmodus mit Ultra-Weitwinkel?

- Win 11 - Outlook 2024 und Thunderbird - keinen Zugriff, auf keinem Rechner

- Kopfhörer - Klinkenadapter für Headset an TV