Wie geht es weiter im CPU-Geschäft nach Meltdown & Spectre?

Hauptlinks

Suchen

Wie geht es weiter im CPU-Geschäft nach Meltdown & Spectre? (Nachträge)

Nachtrag vom 31. Januar 2018

AMD hat nun sogar etwas dazu gesagt, in welcher Form zukünftige Hardware Spectre-sicher sein soll (gegenüber Meltdown ist AMD sowieso nicht anfällig) – im übrigen die erste Aussage eines Herstellers, welche halbwegs konkret ist und nicht einfach nur Nebelkerzen à "alles wird gut" versprüht. Laut AMD soll Zen+ ("Pinnacle Ridge" für Ryzen 2 & Threadripper 2) mit Microcode-Updates ab Werk versorgt werden – so, wie es zu erwarten war und wie es auch nicht besser geht bei diesem seit vielen Monaten bereits in praktischer Erprobung befindlichem Stück Silizium. Für Zen 2 ("Matisse" für Ryzen 3 & Threadripper 3) verspricht man hingegen bereits Hardware-Änderungen im Chipdesign, welche den Prozessor gegen "Spectre-ähnliche Angriffe" abhärten sollen. Dies kommt etwas überraschend, denn laut den von AMD zum Jahresanfang präsentierten neuen Roadmaps ist das Zen-2-Design jedoch schon finalisiert.

| Longer term, we have included changes in our future processsor cores, starting with our Zen 2 design, to further address potential Spectre-like exploits. Quelle: Dr. Lisa Su, AMD (via PCWorld) |

Der Einwand, das wichtige Hersteller bereits im Sommer 2017 über Meltdown & Spectre informiert worden sind, zieht hierbei nicht besonders, denn AMD hatte noch zum Zeitpunkt dieser Roadmaps die eigene (sicherlich kleine) Verwundbarkeit gegenüber Spectre bestritten – und auch jetzt noch arbeitet man bei AMD daran, diese Verwundbarkeit noch etwas genauer zu eruieren. Die Chance, in dieser Situation derart umgehend Hardware-Fixes an einem durchaus heiklen Teil der CPU-Architektur anbringen zu können, ist verschwindend gering (es handelt sich im eigentlichen nicht um Fixes, sondern um Design-Anpassungen). Gut möglich, das AMDs bisherige Darstellung der Fertigstellung des Zen-2-Designs vielleicht etwas "optimistisch" war – nachweisbar wäre dies sowieso nie. Denkbar wäre allerdings auch, das AMD die Hardware-Änderungen gegen Spectre einfach in ein neues Stepping von Zen 2 einfließen läßt – ausgehend von der praktischen Erfahrung, das gerade im CPU-Bereich nie ein allererstes Stepping bereits Produktionsreife erzielt. Hiermit wäre eine parallele Arbeit an der Zen-2-Evaluierung und gleichzeitig der Einbindung weiterer Hardware-Änderungen am Zen-2-Design zumindest bis zu einem gewissen Maße denkbar.

Von der Klasse dessen, was da als Spectre-Gegenmaßnahme herauskommt, wird man sich überraschen lassen müssen – denn trifft die These einiger Sicherheitsforscher zu, das wir bei Spectre gerade erst einmal die Spitze des Eisbergs an Möglichkeiten sehen, dürften Hardware-Änderungen gegen Spectre sicherlich auch noch mit das Thema nachfolgender CPU-Generationen sein. So richtig befriedigende Hardware-Gegenmaßnahmen (mit auch geringstmöglichen Performance-Verlust) sollte man eigentlich erst von CPU-Generationen erwarten, deren Designphase derzeit eher noch am Anfang steht – wo also durchaus noch die Zeit vorhanden ist, die Problematik ganz grundsätzlich anzugehen. Andererseits muß auch klar zugunsten von AMD gesagt werden, das AMD-Prozessoren von dem (gefährlicheren) Meltdown gar nicht betroffen sind und Spectre-Angriffe bei AMD eine sehr viel höhere Schwierigkeit als bei Intel darstellen. AMD muß natürlich zugunsten professioneller Bedürfnisse trotzdem alles menschenmögliche gegen Spectre tun – in der Praxis des normalen PC-Anwenders geht jedoch von der Kombination "AMD + Spectre" kaum ein echtes Risiko aus (im klaren Gegensatz zu Intel).

Nachtrag vom 4. Februar 2018

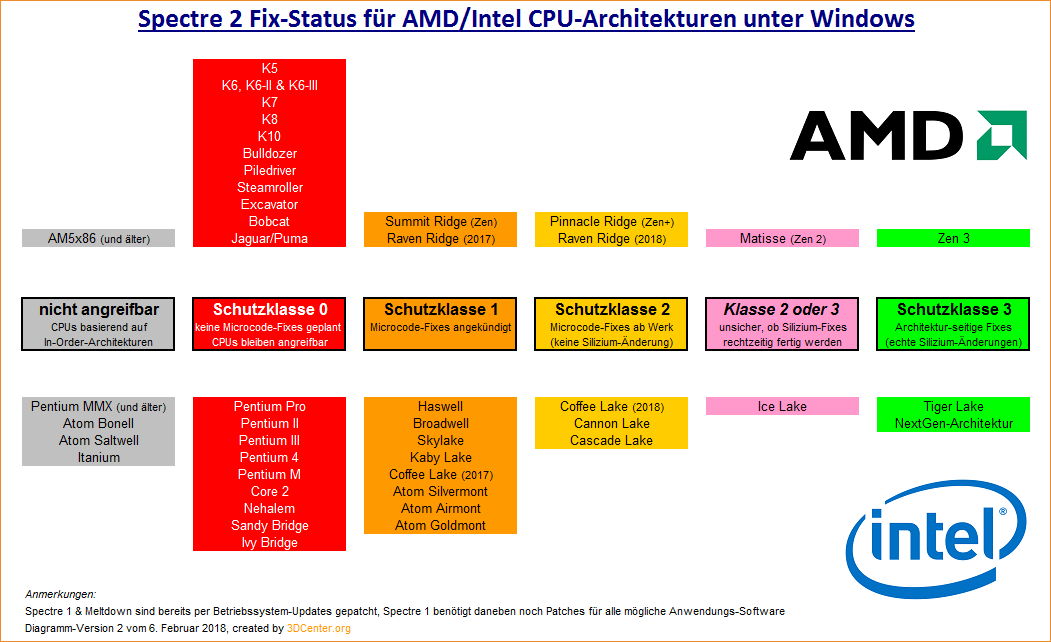

Um der kürzlichen Aussage von AMD, bereits Zen 2 (Codename "Matisse" für Ryzen 3 & Threadripper 3) würde mit Hardware-Änderungen an der eigentlichen CPU-Architektur zur Bekämpfung der Spectre-Sicherheitslücke daherkommen, besser gerecht zu werden und nebenbei das ganze auch etwas plastischer darzubieten, haben wir die Aussagen des Meltdown/Spectre-Artikels mal in nachfolgendes Bild/Diagramm gegossen. Jenes ist bewußt darauf angelegt, durch neuere Informationen korrigiert zu werden – beispielsweise ist derzeit unklar, wie weit zurückgehend Intel nun überhaupt Microcode-Updates aufgelegen will (welche von den PC/Notebook/Mainboard-Herstellern nachfolgend für entsprechende BIOS-Updates genutzt werden können): Intels ursprüngliche Aussage lautet auf alles, was bis 5 Jahre zurückreicht – dies würde normalerweise alles ab Haswell bedeuten, eventuell auch noch Ivy-Bridge-E/SP, welches terminlich erst im Jahr 2013 kam (die originale Ivy-Bridge-Architektur erschien allerdings bereits im Jahr 2012). Andere Stimmen gehen wiederum davon aus, das Intel alles ab Sandy Bridge noch mit Microcode-Updates bedenken wird – und nachdem Intel kürzlich sowieso alle bisherigen Microcode-Updates zurückgezogen hat, ist das ganze einmal mehr vollkommen in der Schwebe.

Bei AMD ist hingegen noch fraglich, ob und welche der früheren AMD-Prozessorengenerationen wirklich gegenüber Spectre anfällig sind. Prinzipiell müssten alle Out-of-Order-Architekturen entsprechend anfällig sein, und mangels klarer Gegenaussagen muß dies derzeit auch entsprechend angenommen werden – aber natürlich besteht die Möglichkeit, das es im Einzelfall eben doch nicht so ist, gerade da der Angriffsvektor für Spectre bei AMD-Prozessoren generell viel kleiner als bei Intel-Prozessoren ist. Aber auch bei Intel ist die wirkliche Anfälligkeit der ganzen Alt-Prozessoren noch nicht sicher heraus – und logischerweise haben beide Prozessoren-Häuser derzeit auch anderes zu tun (beispielsweise Microcode-Updates schreiben), als Uralt-CPUs auf ihre Spectre-Anfälligkeit hin zu testen. Die andere CPU-Sicherheitslücke Meltdown existiert wie bekannt rein nur auf Intel-Prozessoren, ist eigentlich weitaus gefährlicher, dafür aber auch ziemlich zuverlässig bereits von den Windows/Linux-Updates zum Jahresstart geschlossen worden und daher selbst auf Alt-Prozessoren, welche keine Microcode-Updates gegen Spectre mehr erhalten werden, kein Thema mehr. Die Angaben des vorstehenden Bildes/Diagramms beziehen sich wie unser vorhergehender Artikel natürlich rein auf das Windows-Betriebssystem – denn speziell im Fall von Spectre kann die Sache unter Linux ganz anders aussehen, werden dort teilweise rein nur Linux-Updates und keinerlei Microcode-Updates benötigt.

Nachtrag vom 5. Februar 2018

Tech ARP haben in einem offiziellen AMD-Dokument den Hinweis gefunden, das auch Prozessoren der AMD-Familien "0Fh" und "10h" anfällig gegenüber der Spectre-Sicherheitslücke sind. Hinter jenen Codenamen verbergen sich alle K8- und K10-basierten AMD-Prozessoren, inklusive auch der damit gebauten APUs. Dies war zwar erwartet worden, aber eine offizielle Bestätigung dessen ist natürlich besser als eine Annahme. Offen bleibt noch der entsprechende Status bei allen anderen AMD-Prozessoren seit dem K5, der ersten AMD-CPU mit Out-of-Order-Architektur, sowie natürlich vor allem bei der zwischen K10 und Zen liegenden Bulldozer-Architektur samt ihrer APU-Abkömmlinge. Normalerweise sollten alle diese Prozessoren genauso betroffen sein, eine Ausnahme hiervon wäre ein ziemliches Wunder. Bei Intel ist die Situation schließlich ziemlich ähnlich: Von der ersten Out-of-Order-Architektur in Form des Pentium Pro an ist alles anfällig gegenüber Spectre – und würde somit unter Windows Microcode-Updates bzw. BIOS-Fixes gegenüber Spectre 2 benötigen, nachdem Spectre 1 eine Sache von Betriebssystem-Updates (erledigt) und Software-Updates (erledigt für Browser, für andere Software oftmals noch nicht) ist. Um die Zielsetzung der Microcode-Updates – nämlich sich allein gegen Spectre 2 richtend – besser aufzuzeigen, wurde zudem das gestrige Spectre-Fix-Status-Diagramm nochmals textlich angepasst, welches nun gleichzeitig auch in einer englischsprachigen Version vorliegt.

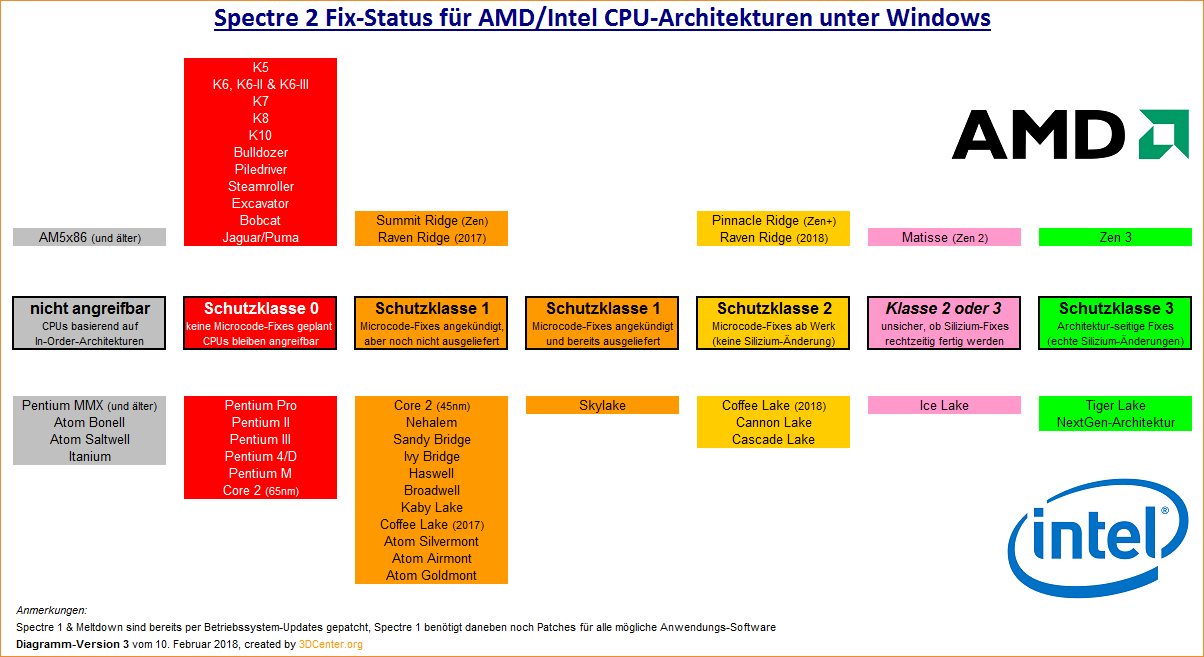

Nachtrag vom 10. Februar 2018

Seitens Heise berichtet man in zwei Meldungen über die Fortschritte bei der Bekämpfung der Meltdown & Spectre CPU-Sicherheitslücken. Mit der ersten Meldung weist man auf eine neue Intel-Dokumentation (PDF) hin, nach welcher Intel nun auch für weit zurückliegende Prozessoren bis hin zur Core-2-Architektur noch Spectre-2-betreffende Microcode-Updates plant und speziell für die Skylake-basierten Prozessoren sogar schon (erneut) freigegeben hat. Der Spectre-2-Schutz für die Core-2-basierten Prozessoren wird allerdings nur teilweise geboten werden: Die 65nm-basierten Core-2-Modelle bleiben außen vor (Prozessoren-Codenamen Conroe, Allendale, Merom & Kentsfield), es wird nur Microcode-Updates für die 45nm-basierten Core-2-Modelle geben (Prozessoren-Codenamen Penryn, Wolfdale und Yorkfield). Selbst dies ist allerdings ein erheblicher Fortschritt, sind schließlich in Office-PCs noch einige dieser Prozessoren (erfolgreich) im Einsatz. Dagegen muß man in der Tat ältere Intel-Architekturen nicht mehr wirklich bedenken, denn unterhalb des Core 2 steht dann schon der Pentium 4 – welcher sicherlich nur noch in Retro-Maschinen zum Einsatz kommt. Damit sieht das Bild zum Spectre 2 Fix-Status nunmehr durchaus freundlicher aus für Intel – und AMD darf sich durchaus aufgefordert fühlen, entsprechend nachzulegen.

Problematisch in beiden Fällen wird allerdings sein, das womöglich nur die wenigsten der (wirklichen) Alt-Geräte dann auch wirklich zu BIOS-Updates gelangen werden. Denn unter Windows muß der Geräte- oder Mainboard-Hersteller aus den von Intel rein intern zur Verfügung gestellten Microcode-Updates dann noch entsprechende BIOS-Updates schnitzen – und dies für jedes einzelne Gerät bzw. jedes einzelne Mainboards einzeln, unter Umständen sogar mit extra Evaluierung. Dies wird allerdings für eine Vielzahl an Alt-Geräten nicht passieren, bei selbigen ist der Herstellersupport einfach zu lange ausgelaufen, als daß sich deren Hersteller hiermit noch Arbeit machen würde. Am Ende wird es also reihenweise zu der Situation kommen, das Intel ein Microcode-Update für den entsprechenden Prozessor zur Verfügung gestellt hat, das konkrete Gerät aber mangels BIOS-Update dennoch nicht sicher gegenüber Spectre 2 (unter Windows) gemacht werden kann. Unter Linux gibt es da ein anderes System, wonach das Betriebssystem bei jedem Start das aktuelle Microcode-Update in die CPU einlädt – dies ist nicht so perfekt wie ein BIOS-Update (das Microcode-Update verbleibt dauerhaft in der CPU), aber es verhindert diesen Bruch in der Update-Lieferkette bei Windows.

Wie weit die PC- und Mainboard-Hersteller in diesem besonderen Fall mit ihren BIOS-Updates gehen werden, läßt sich noch nicht abschätzen. Im Bereich der großen OEM- und KomplettPC-Hersteller dürfte es da die größten Schwierigkeiten geben – oder vielleicht auch positive Überraschungen, dies bliebe abzuwarten. Die größte Chance gibt es regelmäßig bei hochwertigen Retail-Mainboards, jene werden von ihren Herstellern oftmals auch noch viele Jahre nach dem Ende der Produktion (zumindest bei solch schwerwiegenden Sicherheitslücken) gepflegt. Eine Gewähr hierfür kann aber überhaupt nicht abgegeben werden – und leider dürfte sich erst in einigen Wochen zeigen, wie denn nun die grundsätzliche Update-Strategie der PC- und Mainboard-Hersteller in diesem (speziellen) Fall ist. Man kann darauf hoffen, das sich der eine oder andere Hersteller mit einem herausragenden Support hervortun will – und muß gleichzeitig befürchten, das viele Hersteller diese zusätzliche Arbeit ohne jeden Gewinn so gut wie möglich zu vermeiden versuchen.

Die andere Heise-Meldung bezieht sich rein auf Linux und die dort weitergehenden Anstrengungen seitens der Kernel-Entwickler, um Linux besser gegenüber Meltdown & Spectre abzusichern. Interessant ist der Punkt, das man zwar unter Linux gegenüber Spectre 2 weiterhin prinzipiell den besseren Retpoline-Ansatz verfolgt, welcher keine Microcode-Updates seitens der Prozessoren-Hersteller voraussetzt – dies jedoch in einigen Situationen dennoch nicht ausreichend ist und damit auch unter Linux wieder auf die Microcode-Updates und die dort gegenüber Spectre 2 eingeführten drei neuen CPU-Befehle zurückgegriffen wird. Somit kommt nun auch unter Linux diesen Microcode-Updates seitens AMD und Intel doch wieder größere Bedeutung bei – auch wenn bei Linux wie vorstehend ausgeführt der Weg des Microcode-Updates in die CPU wenigstens gesichert ist und das ganze nicht an der gütigen Mitarbeit der PC- und Mainboard-Hersteller hängt.

Gleichfalls läßt sich auch aus jener zweiten Heise-Meldung erkennen, das am Spectre-Schutz (für beide Spectre-Varianten) unter Linux immer noch tiefgehend gearbeitet wird, das derzeit erreichte Schutzlevel also keineswegs als final zu betrachten ist. Wie dies unter Windows aussieht, ist damit nicht exakt gesagt – aber es erscheint eher unwahrscheinlich, das dies unter Windows gänzlich anders sein soll und damit die Kuh (bis auf die fehlenden Microcode-Updates) bereits vom Eis sein sollte. Da gerade am Betriebssystem-Code immer noch nach neuen Angriffspunkten gegenüber Spectre gesucht wird, dürfte es auch schwierig sein, bereits jetzt finale Patches zur Verfügung stellen zu können – was indirekt auch andeutet, das auch die Konzeption von Hardware-Änderungen in zukünftigen CPU-Generationen eigentlich noch nicht finalisiert werden kann. Zumindest erscheint es schwer vorstellbar, das derzeit bereits fertiggestellte Chip-Designs schon vollkommen sicher vor Meltdown & Spectre sein sollen, wenn man immer noch an den Tiefen dieser beiden CPU-Sicherheitslücken forscht (und dabei auch ständig noch Neues entdeckt).

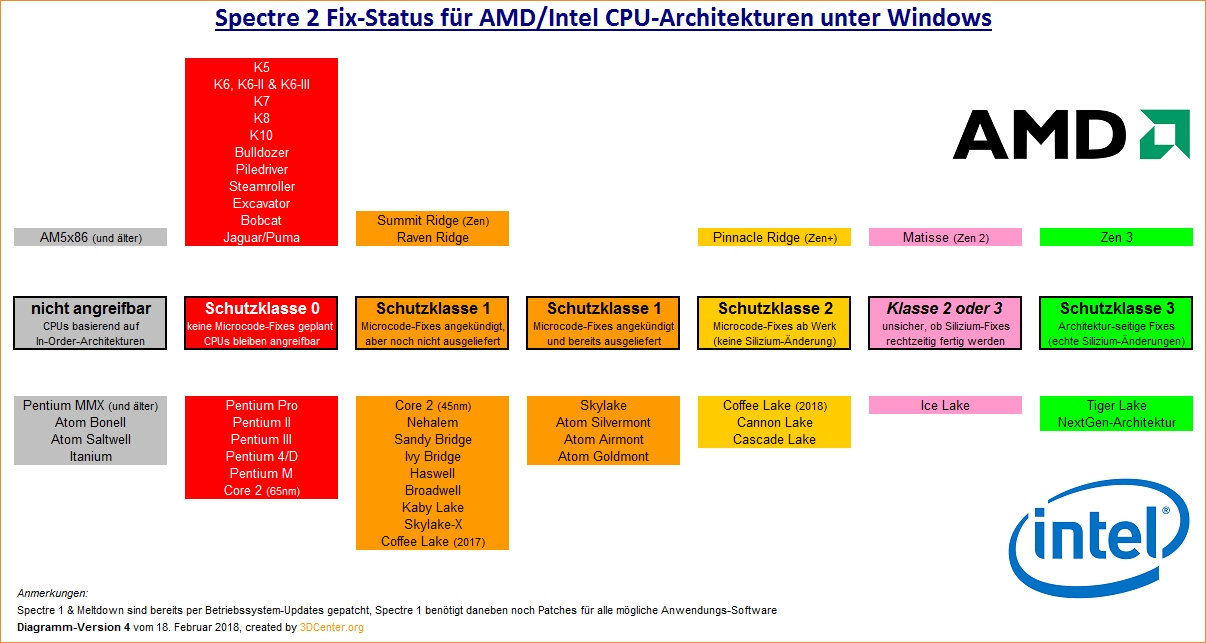

Nachtrag vom 18. Februar 2018

Die Launchreviews zu Raven Ridge haben sich mehrheitlich um einen Punkt herumlaviert, welcher vorab als durchaus relevant angesehen wurde – inwiefern Raven Ridge gleich Spectre-2-bezogene Patches bzw. in diesem Fall Microcode-Fixes ab Werk mit an Bord hat. Echte Änderungen an der Prozessoren-Architektur sind natürlich (derzeitig) eine Illusion, denn erste Modelle von Raven Ridge wurden bereits im letzten Oktober vorgestellt, zudem benötigen Hardware-Änderungen im CPU-Bereich viele Monate, selbst wenn es sich nur um triviale Bugfixes handelt. Mehr als Microcode-Fixes ab Werk wären für AMD also nicht möglich gewesen – aber auch die hat es bei Raven Ridge nicht gegeben, Raven Ridge kommt somit ohne jede diesbezügliche Fixes in den Markt. Auch in diesem Fall ist AMD allerdings aus rein technischer Sicht zu verteidigen, denn derzeit forscht AMD noch an den gegenüber der Spectre-Sicherheitlücke nötigen Änderungen für die allerersten Zen-basierten Prozessoren – und erst nach Abschluß dieser Arbeit kann es dann zu entsprechenden Microcode-Fixes für alle Zen-basierten Prozessoren kommen.

Da der konkrete Angriffsvektor bei AMD-Prozessoren generell massiv kleiner ist, existiert hierbei auch kein übermäßiges Risiko für Raven-Ridge-Besitzer – gerade, da für andere Prozessoren-Architekturen deren Microcode-Fixes zumeist erst noch angekündigt sind, bislang nur in seltenen Fällen bereits in konkreten BIOS-Updates resultieren. Von Intel kommen diesbezüglich nochmals neuere Informationen (PDF), welche nun auch für die betroffenen Atom-Prozessoren die entsprechenden Microcode-Fixes als bereits erstellt notieren. Jene müssen die Geräte- und Mainboard-Hersteller aber natürlich erst einmal in BIOS-Updates umwandeln – das Intel für sich seine Arbeit abgeschlossen hat, bedeutet also noch lange nicht, das die Anwender auf der sicheren Seite wären. Bei den regulären PC-Prozessoren wurde im übrigen nach wie vor allein die Skylake-Generation (aber ohne Skylake-X) mit entsprechenden Microcode-Fixes bedacht, alles andere (inklusive der neueren Kaby Lake & Coffee Lake Prozessoren) wartet noch auf deren Finalisierung bzw. ist (bei älteren Prozessoren) gar erst in Planung. Es bleibt zu hoffen, das Intel es wenigstens schafft, die zweite Welle von Coffee Lake gleich mit Microcode-Fixes ab Werk auszuliefern.

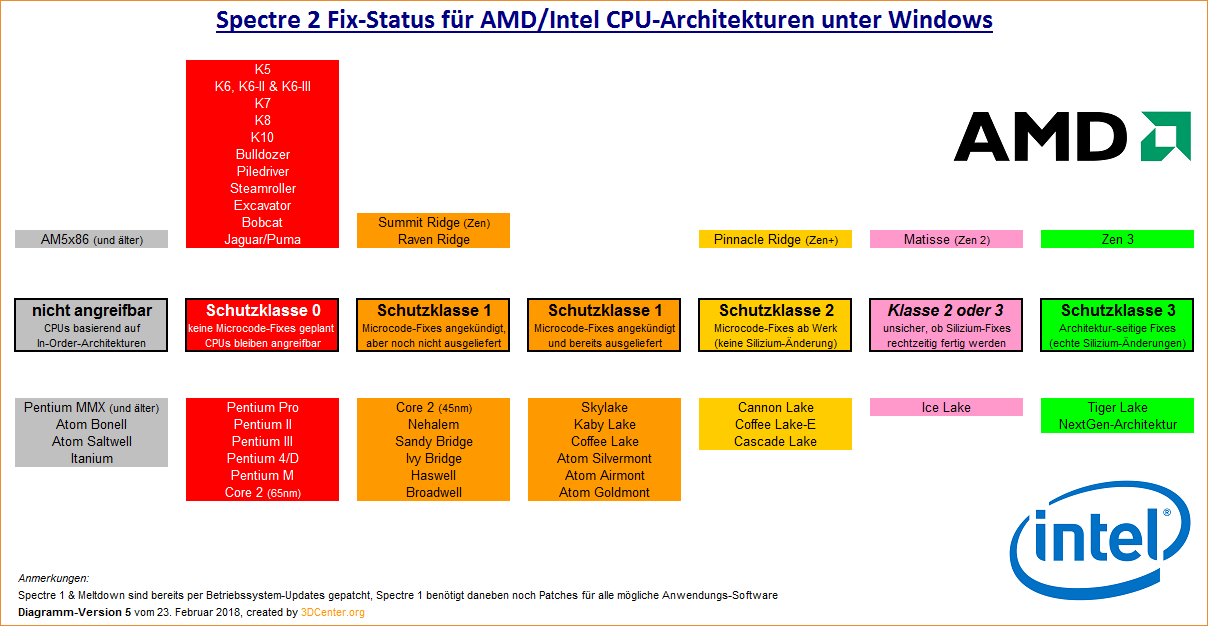

Nachtrag vom 23. Februar 2018

Wie Intel bekanntgegeben hat (PDF), sind die Microcode-Fixes für Spectre 2 nunmehr auch für die Intel-Generationen Skylake-X, Kaby Lake und Coffee Lake vorliegend. Dies bedeutet konkret, das die PC- und Mainboard-Hersteller jene bei Intel beziehen und nachfolgend in ihre BIOS-Updates integrieren können. Selbiger Vorgang dürfte immer noch eine gewisse Zeit (üblicherweise wenigstens ein paar Tage) benötigen – aber danach ist ein größerer Schwung an BIOS-Updates zu erwarten, was dann auch medial für ein gewisses Echo sorgen sollte. Immerhin wird Intel damit dann seine aktuellen CPU-Generationen gegenüber Spectre 2 abdichten. Die älteren CPU-Generationen (bis hinunter zu den 45nm-basierten Core-2-Prozessoren) folgen dann nach – wobei bei dieser "Altware" dann nicht mehr sichergestellt ist, ob die PC- und Mainboard-Hersteller aus den vorliegenden Microcode-Fixes dann auch wirklich in jedem Fall entsprechende BIOS-Updates zimmern. Insbesondere die eher im OEM-Geschäft befindlichen Hersteller könnten geneigt sein, dies bei älteren und wirklich alten Produkten nicht mehr zu tun – aber vielleicht werden wir ja vom Gegenteil überrascht und Intel macht hinter den Kulissen entsprechenden Druck. Die zweite Welle von Coffee Lake wird somit nunmehr wohl noch nicht mit Microcode-Fixes ab Werk ausgeliefert (da diese Prozessoren teilweise schon im Handel sind), dürften beim kommenden offiziellen Launch dann aber vermutlich auf Mainboards treffen, welche schon durchgehend die entsprechenden BIOS-Updates eingespielt haben.