Hauptlinks

Suchen

IT-Sicherheit

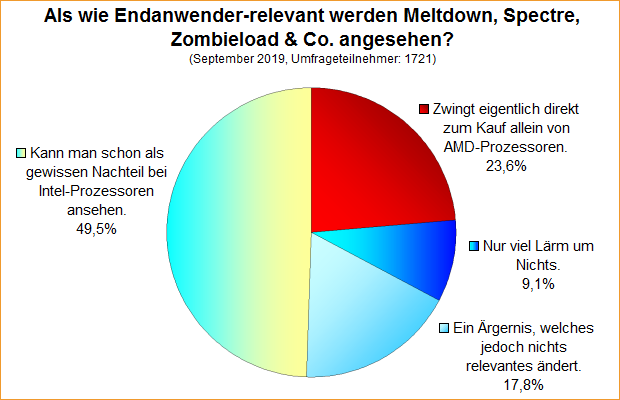

Umfrage-Auswertung: Als wie Endanwender-relevant werden Meltdown, Spectre, Zombieload & Co. angesehen?

Eine noch auszuwertende Umfrage von letztem Jahr lief Ende September zum Thema der verschiedenen CPU-Sicherheitslücken und deren Auswirkungen auf den Prozessoren-Markt aus Endanwender-Sicht. Hierbei haben Meltdown, Spectre, SpectreNG, L1TF, ZombieLoad, Store-to-Leak Forwarding, RIDL & Fallout primär Intel-Prozessoren zugesetzt, womit AMD-Prozessoren in dieser Frage nunmehr grundsätzlich besser darstehen – weniger anfällig gegenüber diesen CPU-Sicherheitslücken und somit auch weniger auf Patches, deren durchgehende Verteilung und korrekte Wirksamkeit angewiesen. Nominell ist dies ein schwerer Malus für Intel-Prozessoren – aber da bisher im Endanwender-Bereich keinerlei real gefahrene Attacken mittels dieser CPU-Sicherheitslücken bekannt sind, kann man dies dann auch wieder als rein theoretische Gefahr ansehen. Die Meinung der Umfrageteilnehmer liegt dann eher zwischen diesen Polen, wenn mit 49,5% nahezu die Hälfte für die mittlere Antwortoption eines gewissen Nachteils für Intel-Prozessoren gestimmt haben.

Zum Support-Ende von Windows 7

Mit dem 14. Januar 2020 läuft der offizielle Support von Windows 7 aus, ab dem 15. Januar 2020 wird es damit (außerhalb von Service-Verträgen) keine Sicherheitspatches für das am 22. Oktober 2009 veröffentlichte Microsoft-Betriebssystem mehr geben. Windows 7 geht mit einem Verbreitungsgrad von ca. 21-27% aus dem Rennen, was in etwa so viel ist wie seinerzeit beim Support-Ende von Windows XP. Der weitere Verlauf des Verbreitungsgrads von Windows XP nach dem Jahr 2014 kann dann einen Hinweis darauf geben, wie dies bei Windows 7 der Fall sein dürfte – wobei Windows 7 die viel modernere Basis darstellt und sich daher eventuell besser hält als seinerzeit Windows XP. Mit dem über kurz oder lang zurückgehendem Support an Treibern, Browser-Updates und vor allem Spiele-Software ist der Weg von Windows 7 jedoch so oder so vorgezeichnet: Irgendwann wird jenes Betriebssystem nur noch für Retro-Systeme geeignet sein, nicht aber mehr für Systeme unter aktueller Hardware und neuer Software.

| NetMarketShare | StatCounter | StatCounter DE | |

|---|---|---|---|

| Windows XP | 1,2% | 1,0% | 1,0% |

| Windows 7 | 26,6% | 20,8% | 15,6% |

| Windows 8/8.1 | 4,3% | 4,8% | 6,1% |

| Windows 10 | 54,6% | 51,0% | 55,6% |

| MacOS | 11,0% | 16,5% | 16,0% |

| Linux | 1,6% | 1,9% | 3,6% |

| Zahlen zur Betriebssystem-Verteilung im Dezember 2019 von NetMarketShare & StatCounter | |||

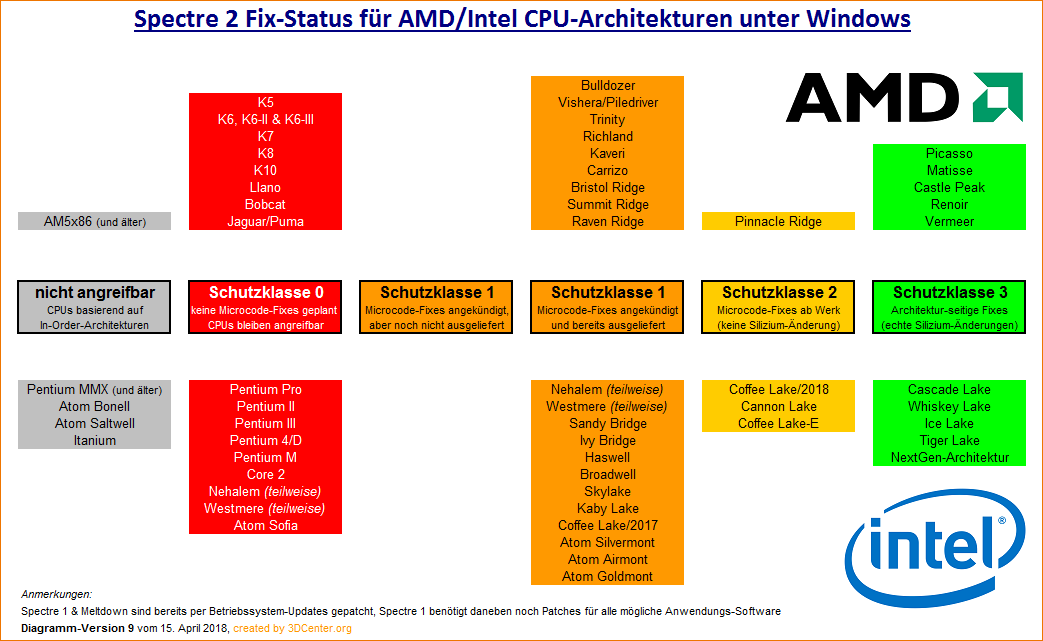

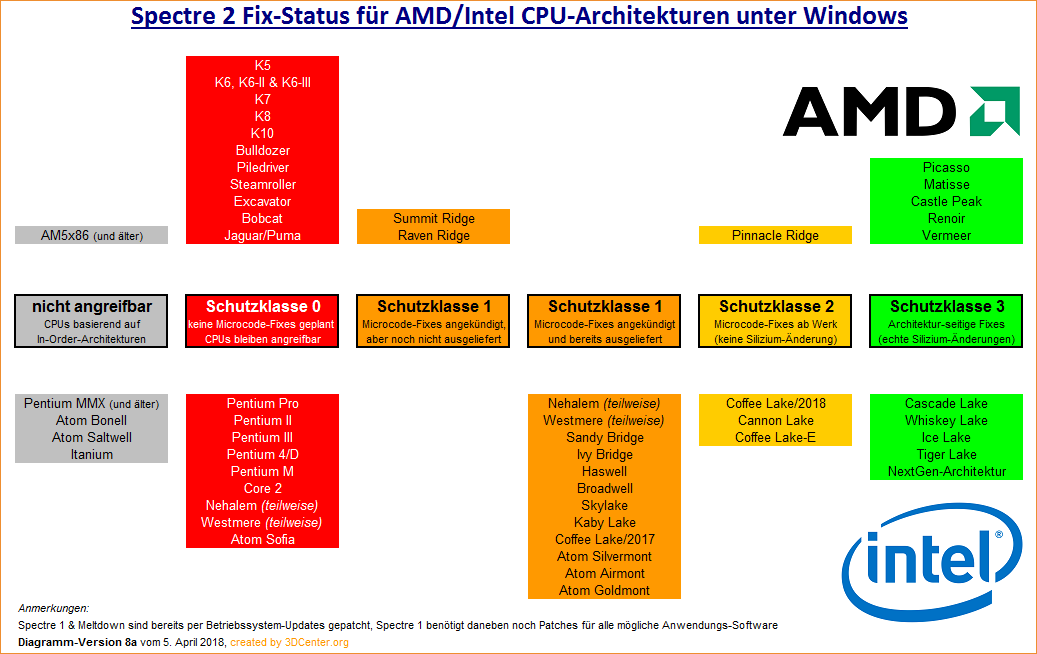

AMD bringt Microcode-Fixes gegen Spectre 2 bis einschließlich der ersten Bulldozer-Prozessoren

Nachdem Intel seine Arbeiten an Spectre-2-bezogenen Microcode-Fixes inzwischen abgeschlossen hat und von AMD die ganze Zeit nichts offizielles zu hören war, tritt nun in einem Rutsch die komplette Gegenmaßnahme gegenüber Spectre 2 auf AMD-Prozessoren an. So verkündet der Chipentwickler auf seiner IT-Sicherheits-Webseite, das man Mainboard- und PC-Herstellern sowohl Microcode-Fixes zum Schutz vor Spectre 2 zur Verfügung stellt, als auch das Microsoft das Problem softwareseitig mit dem monatlichen Patchday (am 10. April 2018) für Windows 10 v1709) für AMD-Prozessoren angeht. Wichtig in diesem Zusammenhang ist der Punkt, das der Spectre-2-Schutz bei AMD nur dann wirkt, wenn beide Komponenten eingespielt sind – sowohl der Microcode-Fix in den Prozessoren selber als auch der Patch über Windows Update. Daraus ergibt sich auch, das es derzeit keinen Spectre-2-Schutz auf Windows-Systemen unterhalb von Windows 10 v1709 gibt – ob selbiger für frühere Windows-Systeme noch nachgereicht wird, wurde bislang nicht bekanntgegeben.

Intel bietet durchgängigen Schutz vor Spectre 2 nunmehr erst ab der Sandy-Bridge-Generation an

Laut einem aktualisierten Support-Dokument (PDF) hat Intel seine Arbeiten an Microcode-Fixes gegen Spectre 2 nunmehr finalisiert – und hat dabei überraschenderweise einige frühere CPU-Generationen von diesem Schutz ausgenommen, welche selbigen eigentlich noch erhalten sollten. Denn laut früherer Intel-Ankündigung sollten eigentlich alle Intel-Prozessoren ab den 45nm-basierten Core-2-Prozessoren noch gegenüber Spectre 2 abgesichert werden – dies trifft nun in voller Breite nur noch ab der Intel-Generation "Sandy Bridge" zu. Die 45nm-basierten Core-2-Prozessoren erhalten leider gar nichts mehr an den (eigentlich versprochenen) Fixes, die nachfolgende Nehalem-Generation wird dagegen nur noch teilweise bedient: Microcode-Fixes gegen Spectre 2 gibt es bei der originalen Nehalem-Architektur (im Desktop-Bereich) nur noch für den Lynnfield-Core.

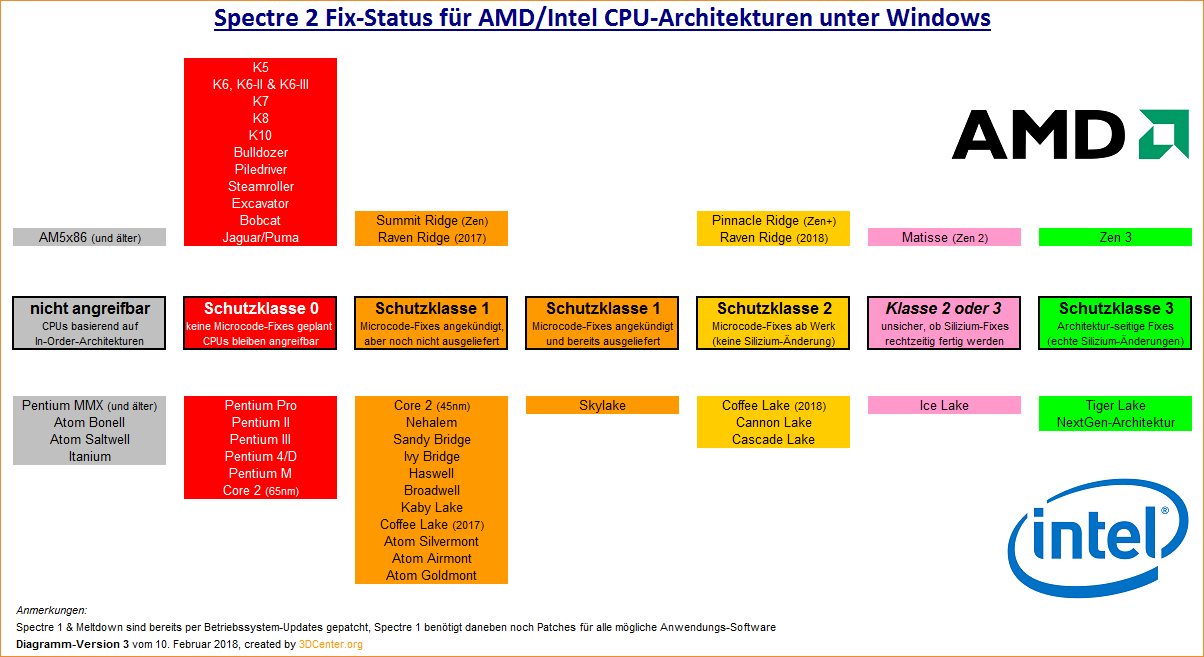

Intel wird Spectre-2-Fixes noch bis hinunter zum 45nm-basierten Core 2 liefern

Seitens Heise berichtet man in zwei Meldungen über die Fortschritte bei der Bekämpfung der Meltdown & Spectre CPU-Sicherheitslücken. Mit der ersten Meldung weist man auf eine neue Intel-Dokumentation (PDF) hin, nach welcher Intel nun auch für weit zurückliegende Prozessoren bis hin zur Core-2-Architektur noch Spectre-2-betreffende Microcode-Updates plant und speziell für die Skylake-basierten Prozessoren sogar schon (erneut) freigegeben hat. Der Spectre-2-Schutz für die Core-2-basierten Prozessoren wird allerdings nur teilweise geboten werden: Die 65nm-basierten Core-2-Modelle bleiben außen vor (Prozessoren-Codenamen Conroe, Allendale, Merom & Kentsfield), es wird nur Microcode-Updates für die 45nm-basierten Core-2-Modelle geben (Prozessoren-Codenamen Penryn, Wolfdale und Yorkfield). Selbst dies ist allerdings ein erheblicher Fortschritt, sind schließlich in Office-PCs noch einige dieser Prozessoren (erfolgreich) im Einsatz. Dagegen muß man in der Tat ältere Intel-Architekturen nicht mehr wirklich bedenken, denn unterhalb des Core 2 steht dann schon der Pentium 4 – welcher sicherlich nur noch in Retro-Maschinen zum Einsatz kommt. Damit sieht das Bild zum Spectre 2 Fix-Status nunmehr durchaus freundlicher aus für Intel – und AMD darf sich durchaus aufgefordert fühlen, entsprechend nachzulegen.

Neuer Artikel: Wie geht es weiter im CPU-Geschäft nach Meltdown & Spectre?

Die CPU-Sicherheitslücken Meltdown & Spectre stellen augenscheinlich einen erheblichen Bremsklotz beim CPU-Neukauf bzw. der Planung dessen dar, da insbesondere in vielen Foren generell das Abwarten auf entsprechend "Meltdown/Spectre-freie CPUs" empfohlen wird. Allerdings fliegen hierzu auch (nicht unerwartet angesichts der mangelhaften Informations-Politik der Hersteller) reihenweise sehr wackelige Aussagen und Annahmen durch die Botanik. Selbige wurden erst kürzlich durch Intel höchstselbst befeuert, als man bei der Bekanntgabe der Quartalszahlen erwähnte, an Hardware-mäßig von Meltdown & Spectre freien CPUs zu arbeiten und jene bereits im Jahr 2018 an den Start bringen zu können. Je nachdem wie genau man dies betrachtet, könnte sich dies entweder als Nebelkerze oder aber pures Wunschdenken herausstellen – denn ein was muß klar sein: Schnell passiert in einer CPU-Entwicklung überhaupt nichts ... zum Artikel.

Sicherheitslücken "Meltdown" & "Spectre" in Intel-, AMD- und ARM-Prozessoren benannt

Die kürzlich bereits angesprochene schwere Sicherheitslücke in Intel-CPUs hat sich mittlerweile zu einem mittelschweren Drama ausgeweitet, welche nunmehr mittels "Meltdown" einen eigenen Namen samt Webseite hat. Zudem sind es eigentlich nun sogar schon zwei schwere Sicherheitslücken (mit derselben Thematik) geworden (die andere bekam den Namen "Spectre") und inzwischen ist auch Hardware anderer Hersteller betroffen – nicht mehr also nur jene von Intel. Die Hersteller halten sich zwar zumeist noch mit größeren Erklärungen zurück, allerdings gibt es wenigstens erste Statements seitens Google, AMD, ARM, Intel & Microsoft bei Videocardz nachzulesen. Intern dürfte die Grundlage dieses Fehlers schon einige Monate bekannt gewesen sein (der Intel-CEO hatte bereits Ende November so viele Intel-Aktien verkauft, wie er verkaufen durfte), an die Öffentlichkeit wollte man allerdings wohl erst nach dem Windows-Patchday in der nächsten Januar-Woche gehen – was nunmehr weitgehend Makulatur ist. In beiden Fällen geht es grob um das Auslesen von Daten fremder CPU-Prozesse, wobei man mittels Meltdown sogar an Systemdaten herankommt und mit Spectre "nur" an die Daten anderer Anwendungen. Dies ist insbesondere in Server-Umgebungen und dort beim Einsatz von Virtualisierung tödlich, da virtuelle Maschinen je gerade dafür angelegt werden, damit jene nicht an die Daten des Host-Systems oder anderer VMs herankommen.

Staatstrojaner für den Masseneinsatz soll heimlich durchgepaukt werden

Wie Netzpolitik & Heise ausführen, führt der Überwachungswahn der großen Koalition aus CDU/CSU und SPD in Deutschland nunmehr dazu, das der eigentlich vom Verfassungsgericht schon vor Jahren weitgehend untersagte Staatstrojaner nunmehr in gröberer Form auch für die Verfolgung alltäglicher Kriminalität durchgeboxt werden soll. Die zum Ende der Woche zu erwartende Bundestagsabstimmung hierzu ist wegen der Fraktionsdisziplin nur noch Formsache, die Zustimmung des Bundesrats ist aufgrund eines verfahrenstechnischen Tricks nicht erforderlich. Wie dies am Verfassungsgericht vorbeizubringen sein soll, hat man sich allerdings augenscheinlich noch keine Gedanken gemacht – dabei sind die seinerzeitigen Vorgaben derart klar gefaßt, das insbesondere die Ausweitung des Straftaten-Katalogs als völlig utopisch erscheint. Denn im Jahr 2008 hatte das Bundesverfassungsgericht unter Vorlage des seinerzeitigen Bundestrojaners ein "Grundrecht auf Gewährleistung der Vertraulichkeit und Integrität informationstechnischer Systeme" definiert, welches nur in Fällen, wo "überragend wichtige Rechtsgüter" wie Menschenleben oder der Bestand des Staates konkret und aktuell gefährdet sind, durchbrochen werden darf.

Microsofts Update-Sperre bei Windows 7/8.1 auf neueren Prozessoren tritt in Kraft

Mit dem April-Patchday hat Microsoft Ernst gemacht und neuere Prozessoren effektiv von der Einspielung künftiger Betriebssystem- und Sicherheits-Updates unter Windows 7/8.1 ausgeschlossen. Zum März-Patchday war diese Funktionalität (wie berichtet) bereits Teil der (optionalen) Vorschau auf den April-Patchday, nunmehr ist es Teil der offiziellen Patch-Pakete KB4015549 (Windows 7) und KB4015550 (Windows 8.1) geworden. Deren Deinstallation bringt im übrigen nichts, da mit den letztes Jahr eingeführten Patch-Paketen nunmehr alle Einzelpatches nur noch in zusammengefasster Form vorliegen – eine Deinstallation würde also auch das Entfernen der Sicherheits-Updates bedeuten, womit man sich dann sogar höchstselbst von den Sicherheits-Updates ausschließen würde. Per default sind jedoch die April-Update immer noch für Nutzer aller Prozessoren zugängig – erst nach dem (erfolgreichen) April-Patchday wird jede weitere Update-Suche über den Windows-Update-Dienst mit einer Fehlermeldung über "Unsupported Hardware" quittiert:

Microsoft verhindert automatische Windows-Updates für Kaby-Lake-Prozessoren unter Windows 7/8

In der Frage, ob es denn nun einen Support für neuere Prozessoren-Generationen unter Windows 7/8 gibt, geht es nach monatelangem "Hüh & Hott" nunmehr in die Richtung einer finalen Entscheidung: Angefangen hat alles mit einer Meldung vom Januar 2016 über die Einschränkung des Prozessoren-Supports zuungunsten neuer Prozessoren-Generationen unter Windows 7/8 durch Microsoft selber. Dies hatte erst einmal keine größere Bedeutung, da für den Support neuer Hardware regulär zuerst deren Hersteller zuständig ist. Mit einer Meldung von September 2016 wurde aus einer reinen These dann aber schon Realität, als Intel ankündigte, ebenfalls keine Windows-7/8-Treiber für seine Kaby-Lake-Generation mehr zur Verfügung zu stellen. In diesem Jahr schloß sich dann rein offiziell AMD an, allerdings ergibt sich bei beiden Herstellern inzwischen die Situation, das seitens einzelner Mainboard-Hersteller dann doch originale Herstellertreiber für Windows 7/8 verfügbar sind. AMD wie Intel lehnen also den offiziellen Support ihrer neuen Prozessoren unter Windows 7/8 ab, inoffiziell kann man dies aber dennoch angehen.